Chính phủ Mỹ đã chuyển 14 tỷ USD giá trị bitcoin như thế nào?

Khi khóa riêng không được tạo ra một cách ngẫu nhiên...

Khi khóa riêng không được tạo ra một cách ngẫu nhiên...

Tác giả: ChandlerZ, Foresight News

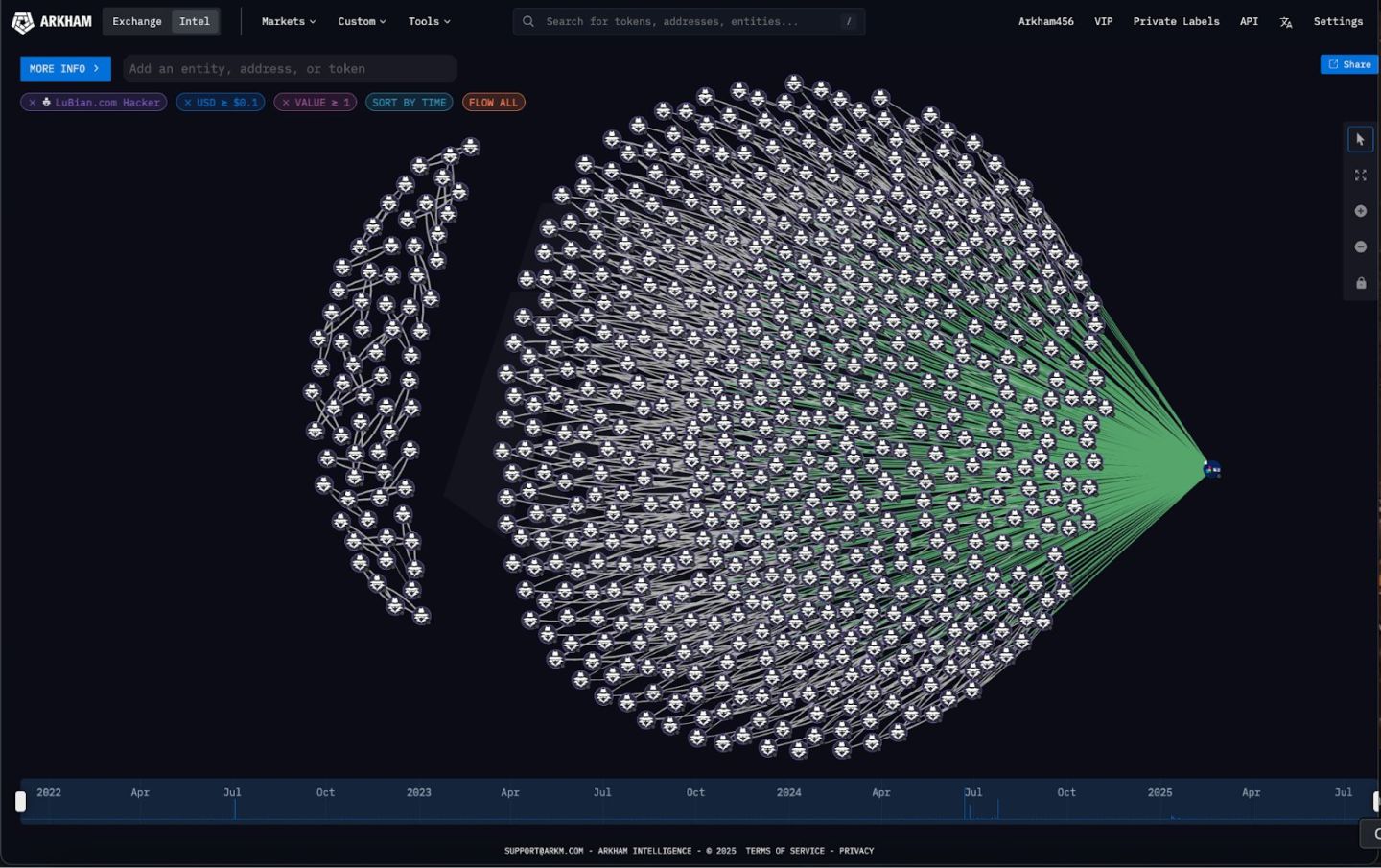

Vào ngày 28 tháng 12 năm 2020, gần 127,000 bitcoin đã bị quét sạch khỏi ví liên quan đến mỏ đào Trung Quốc Lubian chỉ trong vòng hai giờ. Mãi đến năm 2025, các tổ chức nghiên cứu và tình báo dân sự mới ghép nối các manh mối trên chuỗi: các khoản tiền này trùng khớp với loại ví được tạo ra bằng "ngẫu nhiên yếu"; vào tháng 8, Arkham Intelligence công bố hệ thống hóa hình ảnh chuỗi bị đánh cắp của Lubian; tháng 10, Văn phòng Công tố Liên bang Đông New York đã khởi kiện vụ tịch thu dân sự bitcoin lớn nhất lịch sử, cho biết 127,271 BTC hiện do địa chỉ của chính phủ Hoa Kỳ quản lý, và trong đơn kiện đã nêu rõ "Lubian là một doanh nghiệp khai thác bitcoin của Trung Quốc", danh sách địa chỉ kèm theo "Attachment A" trùng khớp cao với mẫu dân sự.

Nhóm nghiên cứu Milk Sad mới đây đã tổng hợp và mở rộng danh sách các ví "khóa riêng yếu" trước đó, tổng số dư của cụm ví này khoảng 136,951 BTC; kể từ giao dịch 95384d1c..8617c9e2, chỉ trong hai giờ đã có dòng tiền ra dày đặc, thường với phí cố định 75,000 sats; vài ngày sau gần như bị rút sạch. Nghiên cứu cũng chỉ ra rằng, không phải tất cả dòng tiền ra trong ngày hôm đó đều đến tay kẻ tấn công nghi ngờ — khoảng 9,500 BTC đã chuyển đến một địa chỉ thanh toán mà Lubian tiếp tục sử dụng.

Tại sao những địa chỉ này lại liên quan đến Lubian? Nhóm nghiên cứu đã từ năm 2024 sử dụng dấu hiệu coinbase của thợ đào ("lubian.com", "Buffett") và nhiều phân chia của mỏ đào để đối chiếu một số địa chỉ nhận với hoạt động khai thác của Lubian.

Nguyên nhân kỹ thuật: Một rủi ro hệ thống do "ngẫu nhiên yếu" gây ra

Nhóm nghiên cứu Milk Sad quy kết loại ví này là do lỗ hổng "Milk Sad" (CVE‑2023‑39910) của Libbitcoin Explorer (bx) 3.x: sử dụng mt19937 (Mersenne Twister) làm bộ sinh số giả ngẫu nhiên, entropy hiệu quả chỉ 32 bit, khiến khóa riêng có thể bị liệt kê hoặc suy đoán. Đến tháng 7 năm 2025, các nhà nghiên cứu phát hiện lại quy luật offset của PRNG, giải thích lý do bỏ sót khi tìm kiếm trước đây, và có thể liên kết các ví tưởng như rải rác trên chuỗi thành một nhóm chia sẻ trạng thái.

Để giúp độc giả hiểu tính phổ biến của "ngẫu nhiên yếu", có thể so sánh với một sự cố khác được ghi nhận rộng rãi: Trust Wallet Core extension trên trình duyệt cũng bị khai thác do vấn đề entropy 32 bit trong giai đoạn 2022–2023 (CVE‑2023‑31290). Cả hai trường hợp đều nhấn mạnh: sử dụng bộ sinh số giả ngẫu nhiên thông thường làm nguồn ngẫu nhiên cho mã hóa là thảm họa.

Ngày 2 tháng 8 năm 2025, Arkham Intelligence công bố bài đăng dài và trang thông báo, chỉ ra rằng Lubian từng nắm giữ gần 6% tổng hashrate mạng vào tháng 5 năm 2020, và vào ngày 28 tháng 12 năm 2020 đã bị chuyển đi 127,426 BTC (khoảng 3.5 tỷ USD thời điểm đó, hiện trị giá khoảng 14.5 tỷ USD);

Arkham xác định được 1,516 giao dịch OP_RETURN, tiêu tốn khoảng 1.4 BTC, nội dung yêu cầu "trả lại tiền". Điều này cho thấy đây không phải là một hacker brute-force khóa riêng khác. Ngoài ra còn đề cập rằng LuBian dường như đã sử dụng một thuật toán dễ bị tấn công brute-force để tạo khóa riêng. Đây có thể là lỗ hổng mà hacker đã khai thác.

Nhóm nghiên cứu Milk Sad sau đó trong Update #14 đã xác định khoảng 20 địa chỉ khóa riêng yếu trước đây "bị che giấu bởi offset", và lần đầu tiên công bố đầy đủ hai đoạn nội dung tổng hợp OP_RETURN (bao gồm "MSG from LB…"). Đồng thời nhắc nhở: khóa riêng của các ví này đã bị lộ, "bất kỳ ai cũng có thể phát sóng thay", cần kết hợp nguồn tiền để xác định tính xác thực của thông tin.

Tiếp nhận tư pháp: DOJ sẽ xử lý vụ "tịch thu lớn nhất lịch sử" như thế nào

Ngày 14 tháng 10, thông cáo báo chí của Văn phòng Công tố Đông New York cho biết đã khởi kiện vụ tịch thu dân sự đối với khoảng 127,271 BTC, số bitcoin này "trước đây được lưu trữ trong ví không lưu ký do bị cáo kiểm soát khóa riêng", hiện "do chính phủ Hoa Kỳ quản lý". Đơn kiện tịch thu được giải mật cùng ngày trong phần "sự thật" viết: "Lubian là một doanh nghiệp khai thác bitcoin của Trung Quốc, hoạt động tại Trung Quốc và Iran." Cuối văn bản, "Attachment A" liệt kê từng trang địa chỉ, có thể đối chiếu từng địa chỉ với bảng mới của nhóm nghiên cứu Milk Sad (như 3Pja5F…, 338uPV…, 3B1u4P…).

Cần lưu ý cẩn trọng: Tài liệu chính thức không tiết lộ "làm thế nào để giành quyền kiểm soát" — chỉ xác nhận "hiện do chính phủ Hoa Kỳ quản lý / trong địa chỉ đã biết của chính phủ". Vì vậy, truyền thông nên tránh diễn đạt "chính phủ kiểm soát các coin này" đồng nghĩa với "đã lấy được khóa riêng" về mặt kỹ thuật.

Nhưng hiện vẫn còn ba câu hỏi chưa có lời giải đáp:

- Thứ nhất: Việc "rút sạch" ngày 28 tháng 12 năm 2020 thực chất là trộm cắp hay là gì khác? Nhóm nghiên cứu Milk Sad phân tích "bất thường" qua phí giao dịch, nhịp độ block; Arkham nghiêng về "khóa riêng yếu bị khai thác"; nhưng bản chất cuối cùng vẫn cần tư pháp xác định.

- Thứ hai: Chính phủ đã tiếp quản số coin này như thế nào? Tài liệu của công tố chỉ nói "trước đây trong ví không lưu ký do bị cáo kiểm soát khóa riêng", "hiện do chính phủ quản lý"; Wired dẫn phân tích của Elliptic đưa ra một số giả thuyết (ví dụ mối liên hệ giữa "bị đánh cắp" trước đó và thực thi pháp luật sau này), nhưng tất cả chỉ là suy đoán ngành chứ không phải tiết lộ chính thức.

- Thứ ba: Động thái sau đó có ý nghĩa gì? Ngày 15 tháng 10, ví được gắn nhãn liên quan đến Lubian lại chuyển đi khoảng 9,757 BTC (khoảng 1.1 tỷ USD), dẫn đến nhiều cách hiểu khác nhau như "di chuyển an toàn, áp lực bán hoặc xử lý tư pháp".

Sự kiện Lubian là một trường hợp hiếm hoi khép kín ba tuyến "kỹ thuật — on-chain — tư pháp": về mặt kỹ thuật, ngẫu nhiên yếu đã gieo mầm cho khóa riêng có thể liệt kê; on-chain, sổ cái công khai cho phép các nhà nghiên cứu phục dựng lại bối cảnh sau nhiều năm (offset PRNG, phát sóng OP_RETURN, phí bất thường); về mặt tư pháp, công tố đã ghi rõ "Lubian là doanh nghiệp khai thác" vào đơn kiện, và tuyên bố "hiện do chính phủ quản lý" để công bố vụ tịch thu bitcoin lớn nhất lịch sử. Dù các vấn đề như "làm thế nào tiếp quản tiền", "có thực sự bị trộm cắp" vẫn cần làm rõ, nhưng sự kiện kéo dài năm năm này đã đủ để trở thành bài học cho ngành: trong thế giới crypto, ngẫu nhiên yếu không gây chết người ngay lập tức, nhưng cuối cùng sẽ gây chết người.

Cụm 227,000 ví yếu tự động hóa

Tháng 7 năm 2025, nhóm nghiên cứu Milk Sad trong Update #13 đã báo cáo nghiên cứu mới về các cụm ví crypto yếu quy mô lớn, lớn hơn 85 lần so với trước đây. Nhóm nghiên cứu dựa trên phương pháp tìm kiếm offset PRNG mới, mở rộng khoảng 2,630 mẫu đã biết năm 2023 lên 227,294 địa chỉ. Cụm này có dấu vết công nghiệp hóa rất rõ: cùng kiểu BIP49 (bắt đầu bằng 3), đường dẫn dẫn xuất cố định m/49'/0'/0'/0/0, các khoản nạp nhỏ một lần tập trung từ 2018‑10‑03 đến 2018‑10‑08 (mệnh giá phổ biến 0.00019555/0.00000918/0.00000602 BTC), sau đó có dấu hiệu phân tán — lan tỏa. Đột phá kỹ thuật nằm ở chỗ cùng một lần gieo PRNG sẽ lấy nhiều khóa riêng liên tiếp (thường 2, phổ biến 18, cá biệt hơn 100), thay vì như libbitcoin-explorer yếu chỉ "mỗi điểm gieo chỉ lấy một khóa", giải thích lý do bỏ sót khi tìm kiếm trước đây. Nhóm nghiên cứu chỉ ra thêm: bên tạo ra rất có thể không dùng trực tiếp bx, mà tự phát triển hoặc chỉnh sửa logic tương tự, nhưng bản chất vẫn là MT19937 (Mersenne Twister) yếu entropy dẫn đến khóa có thể liệt kê.

Nhóm nghiên cứu Milk Sad cho biết, cho đến nay, số tiền còn lại đã bị kẻ tấn công không rõ danh tính đánh cắp. Điều này bắt đầu từ tháng 5 năm 2023, nhưng chủ yếu xảy ra từ tháng 12 năm 2023 đến tháng 1 năm 2025. Tôi nghi ngờ rằng số tiền này đã bị kẻ tấn công chuyển đi bất hợp pháp, họ đã bẻ khóa được phép tính offset của PRNG và chờ đợi thời điểm phí bitcoin thấp để chuyển. Như thường lệ, trước khi chủ sở hữu thực sự lên tiếng xác nhận đây là vụ trộm, rất khó để xác định các giao dịch này có được phép hay không, vì vậy đây chỉ là một giả thuyết chưa được xác thực.

Ảnh hưởng đối với người dùng phổ thông là: nếu bạn từng dùng libbitcoin‑explorer (bx) 3.0.0–3.6.0 để tạo mnemonic (tương ứng với CVE‑2023‑39910), hãy coi là rủi ro cao: lập tức tạo seed mới trong môi trường tin cậy (nên dùng ví cứng hoặc client hiện đại) và chuyển toàn bộ tài sản, không tạo địa chỉ mới dưới seed cũ. Các ví cứng phổ biến (như Trezor, Ledger) không dùng mã bx bị ảnh hưởng, nhưng nếu nhập seed yếu vào ví cứng và tiếp tục sử dụng cũng không thể khắc phục. Ngoài ra, Trust Wallet extension từng gặp vấn đề entropy 32 bit ở phiên bản 0.0.172–0.0.182 (CVE‑2023‑31290); nếu bạn từng tạo mnemonic trong giai đoạn này, cũng nên chuyển đổi.

Năm bước đơn giản: 1, nhớ lại nguồn gốc tạo mnemonic (có dùng bx seed, script hoặc trình tạo trên web không); 2, kiểm tra có thường xuyên chỉ dùng địa chỉ đầu tiên BIP49 để nhận tiền không (không phải điều kiện đủ, chỉ để tham khảo); 3, so sánh offline địa chỉ thường dùng với danh sách địa chỉ yếu trong kho dữ liệu Milk Sad; 4, nếu trùng khớp hoặc không thể loại trừ, lập tức chuyển tài sản và thực hiện chuyển từng phần theo thực hành bảo mật tốt nhất; 5, lưu lại chữ ký và bằng chứng giao dịch để phục vụ khiếu nại hoặc báo cáo.

Tuyên bố miễn trừ trách nhiệm: Mọi thông tin trong bài viết đều thể hiện quan điểm của tác giả và không liên quan đến nền tảng. Bài viết này không nhằm mục đích tham khảo để đưa ra quyết định đầu tư.

Bạn cũng có thể thích

Từ mạng xã hội duy nhất trong lĩnh vực crypto đến “ưu tiên ví”: Farcaster bị hiểu lầm trong một lần chuyển hướng

Ví wallet là sự bổ sung chứ không phải thay thế; là thúc đẩy mạng xã hội chứ không phải chiếm lĩnh mạng xã hội.