Новий шкідливий софт ModStealer викрадає криптографічні ключі на всіх системах

- Шкідливе програмне забезпечення ModStealer викрадає дані криптогаманців на системах macOS, Windows та Linux.

- Воно поширюється переважно через фейкові оголошення про роботу, використовуючи невиявлений JavaScript-код у завданнях.

- Дослідники попереджають, що антивірусні інструменти не виявляють це ПЗ, підкреслюючи необхідність нових засобів захисту.

Нещодавно виявлене шкідливе програмне забезпечення під назвою ModStealer націлене на користувачів криптовалют на macOS, Windows та Linux, загрожуючи гаманцям та обліковим даним. Компанія Mosyle, що спеціалізується на безпеці Apple, виявила цей зразок після того, як з'ясувала, що він залишався невиявленим основними антивірусними системами майже місяць. За даними джерел, шкідливе ПЗ було завантажено на VirusTotal — онлайн-платформу для перевірки файлів на наявність шкідливого вмісту.

Mosyle повідомила, що ModStealer розроблений із попередньо завантаженим кодом, здатним вилучати приватні ключі, сертифікати, файли облікових даних та розширення гаманців у браузерах. Компанія виявила логіку націлювання на декілька гаманців, зокрема встановлених у Safari та браузерах на основі Chromium.

Дослідники зазначили, що ModStealer зберігається на macOS, реєструючись як фоновий агент. Вони відстежили серверну інфраструктуру шкідливого ПЗ до Фінляндії, але вважають, що маршрут проходить через Німеччину для маскування місцезнаходження операторів.

Поширення через оманливий рекрутинг

Аналіз показав, що ModStealer поширюється через фейкові оголошення про роботу, націлені на розробників. Зловмисники надсилають завдання, пов’язані з роботою, у яких міститься сильно заплутаний JavaScript-файл, розроблений для обходу виявлення. Цей файл містить попередньо завантажені скрипти, спрямовані на 56 розширень гаманців у браузерах, включаючи Safari, що дозволяє викрадати ключі та чутливі дані.

Mosyle підтвердила, що також уразливі системи Windows та Linux. Це робить ModStealer однією з небагатьох активних загроз із широким кросплатформеним охопленням.

Компанія заявила, що ModStealer відповідає профілю Malware-as-a-Service (MaaS). За цією моделлю кіберзлочинці створюють готові комплекти інфостілерів і продають їх афілійованим особам, які можуть не мати технічних навичок. Ця тенденція прискорила атаки у 2025 році: за даними Jamf, цього року активність інфостілерів зросла на 28%.

Mosyle зазначила: “Для спеціалістів із безпеки, розробників і кінцевих користувачів це є суворим нагадуванням, що захист лише на основі сигнатур недостатній. Необхідний постійний моніторинг, захист на основі поведінки та обізнаність про нові загрози, щоб випереджати зловмисників.”

Розширення можливостей інфостілерів

ModStealer має ще низку можливостей, окрім викрадення розширень. Він перехоплює буфер обміну, підміняючи скопійовані адреси гаманців на адреси зловмисників. Це дозволяє зловмисникам виконувати віддалений код, робити знімки екрана або вивантажувати файли.

На macOS шкідливе ПЗ використовує LaunchAgents для забезпечення стійкості. Це дозволяє шкідливій програмі працювати навіть після перезавантаження системи, створюючи довгострокову загрозу для інфікованих пристроїв.

Mosyle пояснила, що структура ModStealer дуже схожа на інші платформи MaaS. Афілійовані особи отримують доступ до повнофункціональних комплектів шкідливого ПЗ та можуть налаштовувати свої атаки. Компанія додала, що ця модель сприяє поширенню інфостілерів у різних операційних системах та галузях.

На початку 2025 року атаки через шкідливі npm-пакети, скомпрометовані залежності та фейкові розширення показали, як зловмисники проникають у середовища розробників, яким зазвичай довіряють. ModStealer, як наступний крок у цій еволюції, вміє впроваджуватися у легітимні робочі процеси, що робить його ще важче виявити.

Пов’язане:

Зміщення акценту від вразливостей у коді до маніпуляції довірою

Порушення безпеки в криптосфері історично виникали через вразливості у смарт-контрактах або програмному забезпеченні гаманців. Але ModStealer бере участь у зміні парадигми. Його зловмисники більше не просто експлуатують баги чи zero-day, вони захоплюють довіру.

Вони маніпулюють тим, як розробники взаємодіють із рекрутерами, вважають інструменти безпечними та покладаються на відомі антивірусні захисти. Такий підхід робить людський фактор найслабшою ланкою у кібербезпеці.

Експерти з безпеки радять суворий підхід. Користувачі повинні ізолювати діяльність із гаманцями, використовуючи окремі пристрої або віртуальні середовища. Розробникам слід дуже уважно перевіряти завдання від рекрутерів і досліджувати джерела та репозиторії перед виконанням коду. Також рекомендується відмовлятися від антивірусних систем, що базуються лише на сигнатурах, на користь інструментів виявлення на основі поведінки, EDR-рішень та моніторингу у реальному часі.

Інші рекомендації експертів включають регулярний аудит розширень браузера, обмеження дозволів і оновлення програмного забезпечення. Вони стверджують, що це зменшить ризик, пов’язаний із ModStealer.

Відмова від відповідальності: зміст цієї статті відображає виключно думку автора і не представляє платформу в будь-якій якості. Ця стаття не повинна бути орієнтиром під час прийняття інвестиційних рішень.

Вас також може зацікавити

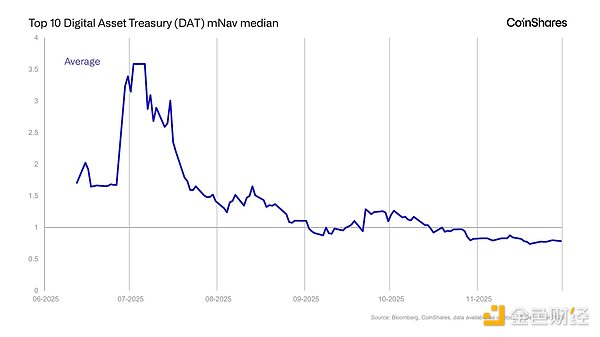

Компанія DAT: концепція, що перебуває у стані трансформації

Віталік похвалив оновлення Ethereum Fusaka.

Від традиційного гіганта маркет-мейкінгу до ключового маркет-мейкера на ринку прогнозів: SIG здійснює стратегічне планування у сфері криптовалют.

Незалежно від того, інвестуєте ви чи торгуєте, SIG завжди має далекоглядний підхід.

Нова загроза: ModStealer націлений на криптогаманці

Нова загроза: ModStealer націлений на криптогаманці