Новый вредоносный ModStealer похищает криптоключи на всех системах

- Вредоносное ПО ModStealer похищает данные криптовалютных кошельков на системах macOS, Windows и Linux.

- Оно в основном распространяется через фальшивые объявления о найме с использованием незамеченного задания на JavaScript.

- Исследователи предупреждают, что антивирусные инструменты не обнаруживают вредоносное ПО, что подчеркивает необходимость новых методов защиты.

Недавно обнаруженное вредоносное ПО под названием ModStealer нацелено на пользователей криптовалют на macOS, Windows и Linux, угрожая кошелькам и учетным данным для доступа. Компания Mosyle, специализирующаяся на безопасности Apple, выявила этот вредоносный код после того, как выяснила, что он оставался незамеченным основными антивирусными движками почти месяц. По данным источников, вредоносное ПО было загружено на VirusTotal — онлайн-платформу для проверки файлов на наличие вредоносного содержимого.

Mosyle сообщила, что ModStealer разработан с предзагруженным кодом, способным извлекать приватные ключи, сертификаты, файлы учетных данных и расширения кошельков для браузеров. Компания обнаружила логику таргетирования для нескольких кошельков, включая те, что установлены в Safari и браузерах на базе Chromium.

Исследователи заявили, что ModStealer сохраняется на macOS, регистрируясь как фоновый агент. Им удалось отследить серверную инфраструктуру вредоносного ПО до Финляндии, однако они считают, что маршрут проходит через Германию, чтобы скрыть местоположение операторов.

Распространение через обманчивый найм

Анализ показал, что ModStealer распространяется через фальшивые объявления о найме, нацеленные на разработчиков. Злоумышленники отправляют задания, связанные с работой, в которые внедрен сильно запутанный JavaScript-файл, предназначенный для обхода обнаружения. Этот файл содержит предзагруженные скрипты, нацеленные на 56 расширений кошельков для браузеров, включая Safari, что позволяет похищать ключи и конфиденциальные данные.

Mosyle подтвердила, что уязвимы также системы Windows и Linux. Это делает ModStealer одной из немногих активных угроз с широким кроссплатформенным охватом.

Компания заявила, что ModStealer соответствует профилю Malware-as-a-Service (MaaS). В рамках этой модели киберпреступники создают готовые комплекты infostealer и продают их аффилированным лицам, которые могут не обладать техническими навыками. Эта тенденция ускорила атаки в 2025 году: по данным Jamf, в этом году активность infostealer выросла на 28%.

Mosyle отметила: «Для специалистов по безопасности, разработчиков и конечных пользователей это служит ярким напоминанием о том, что одной только защиты на основе сигнатур недостаточно. Необходимы постоянный мониторинг, поведенческие методы защиты и осведомленность о новых угрозах, чтобы опережать противников».

Расширяющиеся возможности infostealer

ModStealer обладает и другими возможностями помимо кражи расширений. Он перехватывает буфер обмена, подставляя скопированные адреса кошельков адресами, принадлежащими злоумышленникам. Это позволяет атакующим выполнять удаленный код, делать снимки экрана или выводить файлы.

На macOS вредоносное ПО использует LaunchAgents для обеспечения постоянства. Это позволяет вредоносной программе работать даже после перезагрузки системы, создавая долгосрочный риск для зараженных машин.

Mosyle объяснила, что структура ModStealer очень похожа на архитектуру других платформ MaaS. Аффилиаты получают доступ к полнофункциональным комплектам вредоносного ПО и могут настраивать свои атаки. Компания добавила, что эта модель способствует распространению infostealer в разных операционных системах и отраслях.

В начале 2025 года атаки через вредоносные npm-пакеты, скомпрометированные зависимости и фальшивые расширения показали, как злоумышленники проникают в доверенные среды разработчиков. ModStealer, являясь следующим этапом такой эволюции, внедряется в легитимные рабочие процессы, что делает его еще труднее обнаружить.

Связано:

Переход от уязвимостей в коде к манипуляции доверием

Исторически утечки безопасности в криптовалютной сфере возникали из-за уязвимостей в смарт-контрактах или программном обеспечении кошельков. Но ModStealer участвует в смене парадигмы. Его операторы больше не просто эксплуатируют баги или zero-day-уязвимости; они захватывают доверие.

Они манипулируют тем, как разработчики взаимодействуют с рекрутерами, предполагают, что инструменты безопасны, и сильно полагаются на известные антивирусные средства защиты. Такой подход делает человеческий фактор самым слабым звеном в кибербезопасности.

Эксперты по безопасности советуют применять строгий подход. Пользователи должны изолировать действия с кошельками, используя отдельные устройства или виртуальные среды. Разработчикам следует очень внимательно проверять задания от рекрутеров и исследовать источники и репозитории перед запуском кода. Также рекомендуется отказаться от исключительно сигнатурных антивирусных систем в пользу поведенческих инструментов обнаружения, решений EDR и мониторинга во время выполнения.

Среди других рекомендаций экспертов — регулярные аудиты расширений для браузеров, ограничение разрешений и обновление программного обеспечения. По их мнению, это позволит снизить риск, связанный с угрозой ModStealer.

Дисклеймер: содержание этой статьи отражает исключительно мнение автора и не представляет платформу в каком-либо качестве. Данная статья не должна являться ориентиром при принятии инвестиционных решений.

Вам также может понравиться

Даже ведущие университеты попадают в ловушки? Накануне резкого падения bitcoin Гарвард вложил 500 миллионов долларов в крупную покупку.

Инвестиционный фонд Гарвардского университета в прошлом квартале существенно увеличил свои вложения в bitcoin ETF до почти 500 миллионов долларов, однако в этом квартале цена bitcoin снизилась более чем на 20%, что создало значительный риск, связанный с выбором момента для инвестиций.

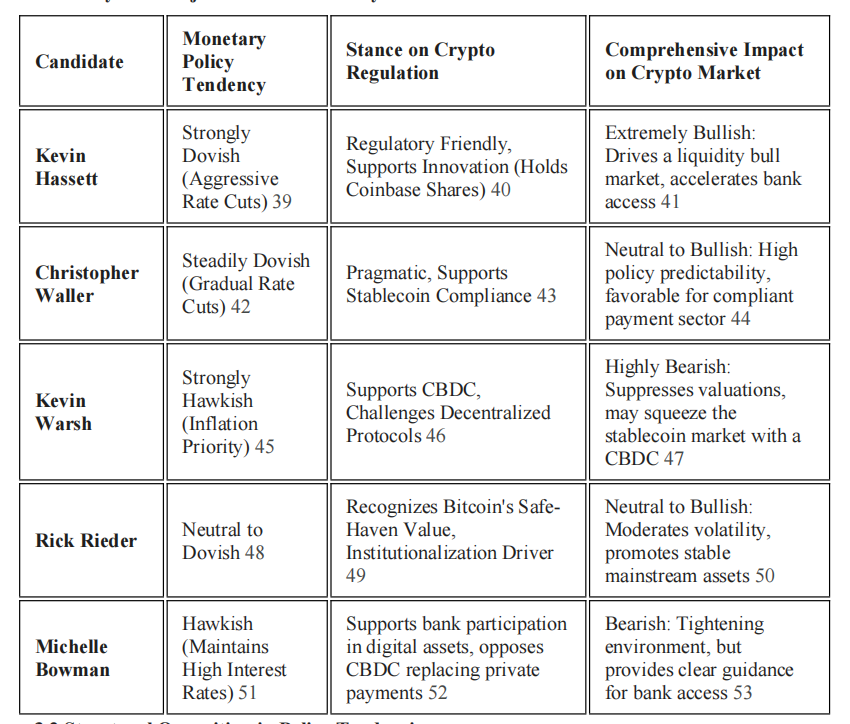

Структурное влияние следующего председателя ФРС на индустрию криптовалют: изменение политики и трансформация регулирования

Смена следующего председателя Федеральной резервной системы станет решающим фактором, формирующим будущую макроэкономическую среду криптовалю�тной индустрии.

Tether: самая крупная, но самая уязвимая опора криптомира

Новая вредоносная угроза: ModStealer нацелен на криптовалютные кошельки

Новая вредоносная угроза: ModStealer нацелен на криптовалютные кошельки