Tajne nagranie z zmanipulowanego laptopa ujawnia, jak północnokoreańscy szpiedzy prześlizgują się obok twojego zespołu ds. bezpieczeństwa

Operatywy północnokoreańskie zostały uchwycone na kamerze, na żywo, po tym jak badacze ds. bezpieczeństwa zwabili ich do „zaminowanego” laptopa deweloperskiego, rejestrując, jak powiązana z Lazarus grupa próbowała wtopić się w amerykański rynek pracy w branży krypto, wykorzystując legalne narzędzia AI do rekrutacji oraz usługi chmurowe.

Według doniesień, ewolucja cyberprzestępczości sponsorowanej przez państwo została zarejestrowana w czasie rzeczywistym przez badaczy z BCA LTD, NorthScan oraz platformę do analizy złośliwego oprogramowania ANY.RUN.

Schwytanie północnokoreańskiego atakującego

Hacker News opisał, jak w skoordynowanej operacji zespół wdrożył „honeypot”, czyli środowisko nadzoru podszywające się pod legalny laptop dewelopera, aby zwabić grupę Lazarus.

Uzyskane nagrania oferują branży najjaśniejszy dotąd wgląd w to, jak północnokoreańskie jednostki, w szczególności oddział Famous Chollima, omijają tradycyjne zapory sieciowe, po prostu zatrudniając się w dziale HR wybranej firmy.

Operacja rozpoczęła się, gdy badacze stworzyli personę dewelopera i przyjęli zaproszenie na rozmowę kwalifikacyjną od rekrutera o pseudonimie „Aaron”. Zamiast wdrożyć standardowy ładunek złośliwego oprogramowania, rekruter skierował cel w stronę zdalnego zatrudnienia, powszechnego w sektorze Web3.

Kiedy badacze przyznali dostęp do „laptopa”, który w rzeczywistości był ściśle monitorowaną maszyną wirtualną imitującą stanowisko pracy w USA, operatywy nie próbowały wykorzystać luk w kodzie.

Zamiast tego skupili się na budowaniu swojej obecności jako wzorowi pracownicy.

Budowanie zaufania

Po wejściu do kontrolowanego środowiska, operatywy zaprezentowały workflow zoptymalizowany pod kątem wtopienia się w otoczenie, a nie włamania.

Wykorzystywali legalne oprogramowanie do automatyzacji pracy, w tym Simplify Copilot i AiApply, aby generować dopracowane odpowiedzi na rozmowy kwalifikacyjne oraz masowo wypełniać formularze aplikacyjne.

To wykorzystanie zachodnich narzędzi produktywności podkreśla niepokojącą eskalację, pokazując, że aktorzy państwowi wykorzystują te same technologie AI, które mają usprawniać rekrutację korporacyjną, aby ją przechytrzyć.

Śledztwo wykazało, że atakujący kierowali swój ruch przez Astrill VPN, aby ukryć lokalizację, oraz korzystali z usług przeglądarkowych do obsługi kodów uwierzytelniania dwuskładnikowego powiązanych ze skradzionymi tożsamościami.

Celem nie była natychmiastowa destrukcja, lecz długoterminowy dostęp. Operatywy skonfigurowały Google Remote Desktop przez PowerShell z ustalonym PIN-em, zapewniając sobie kontrolę nad maszyną nawet w przypadku próby odebrania uprawnień przez gospodarza.

Ich polecenia miały charakter administracyjny, uruchamiali diagnostykę systemu w celu weryfikacji sprzętu.

W zasadzie nie próbowali od razu włamać się do portfela.

Zamiast tego, Koreańczycy z Północy dążyli do ugruntowania pozycji zaufanych insiderów, by uzyskać dostęp do wewnętrznych repozytoriów i paneli chmurowych.

Strumień przychodów wart miliardy dolarów

Ten incydent jest częścią większego kompleksu przemysłowego, który uczynił oszustwa związane z zatrudnieniem głównym źródłem dochodu dla objętego sankcjami reżimu.

Multilateral Sanctions Monitoring Team niedawno oszacował, że powiązane z Pjongjangiem grupy ukradły około 2.83 miliarda dolarów w aktywach cyfrowych między 2024 a wrześniem 2025 roku.

Ta liczba, stanowiąca około jedną trzecią dochodów Korei Północnej w walutach obcych, sugeruje, że cyberkradzież stała się suwerenną strategią gospodarczą.

Skuteczność tego „ludzkiego” wektora ataku została druzgocąco udowodniona w lutym 2025 roku podczas włamania do giełdy Bybit.

W tym incydencie atakujący przypisani do grupy TraderTraitor wykorzystali przejęte wewnętrzne dane uwierzytelniające, by zamaskować zewnętrzne transfery jako wewnętrzne ruchy aktywów, ostatecznie przejmując kontrolę nad smart kontraktem zimnego portfela.

Kryzys zgodności

Przesunięcie w stronę inżynierii społecznej tworzy poważny kryzys odpowiedzialności dla branży aktywów cyfrowych.

Na początku tego roku firmy bezpieczeństwa, takie jak Huntress i Silent Push, udokumentowały sieci firm-słupów, w tym BlockNovas i SoftGlide, które posiadają ważne rejestracje korporacyjne w USA oraz wiarygodne profile na LinkedIn.

Podmioty te skutecznie nakłaniają deweloperów do instalowania złośliwych skryptów pod pretekstem testów technicznych.

Dla oficerów ds. zgodności i Chief Information Security Officers wyzwanie uległo transformacji. Tradycyjne protokoły Know Your Customer (KYC) koncentrują się na kliencie, lecz workflow Lazarus wymaga rygorystycznego standardu „Know Your Employee”.

Department of Justice już rozpoczął działania, przejmując 7.74 miliona dolarów powiązanych z tymi schematami IT, jednak opóźnienie w wykrywaniu nadal jest wysokie.

Jak pokazuje operacja BCA LTD, jedynym sposobem na schwytanie tych aktorów może być przejście z biernej obrony na aktywne wprowadzanie w błąd, tworząc kontrolowane środowiska, które zmuszają zagrożenia do ujawnienia swojej taktyki, zanim otrzymają dostęp do skarbca.

Post Secret footage from a rigged laptop exposes how North Korean spies are slipping past your security team appeared first on CryptoSlate.

Zastrzeżenie: Treść tego artykułu odzwierciedla wyłącznie opinię autora i nie reprezentuje platformy w żadnym charakterze. Niniejszy artykuł nie ma służyć jako punkt odniesienia przy podejmowaniu decyzji inwestycyjnych.

Może Ci się również spodobać

Prawdziwy powód gwałtownego spadku BTC: to nie krach kryptowalut, lecz globalne odlewarowanie wywołane szokiem na jenie.

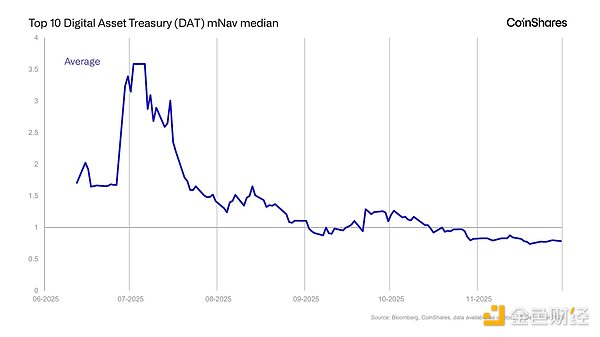

Firma DAT: koncepcja w trakcie transformacji

Vitalik pochwalił aktualizację Ethereum Fusaka.

Popularne

WięcejPrawdziwy powód gwałtownego spadku BTC: to nie krach kryptowalut, lecz globalne odlewarowanie wywołane szokiem na jenie.

Codzienny raport Bitget (4 grudnia) | Solana Mobile wprowadzi token SKR; Ethereum mainnet pomyślnie aktywował aktualizację Fusaka; Dane o nowych wnioskach o zasiłek dla bezrobotnych w USA zostaną opublikowane dziś o 21:30