Autor: Revelation On-Chain

Wstęp: Kryzys „Ciemnego Lasu” Bitcoina

W świecie blockchain każdy węzeł jest jak gwiazda we wszechświecie – niezależny, a jednocześnie połączony z innymi, wspólnie budując zdecentralizowany świat finansów. Bitcoin, jako pionier tej sieci, polega na silnych algorytmach kryptograficznych dla zapewnienia bezpieczeństwa. Jednak ten system bezpieczeństwa nie jest niezniszczalny. Technologia z przyszłości – komputer kwantowy – cicho się rozwija. Jest jak flota Trisolarian z „Trzech Ciał”, posiadająca zdolność „ataku z wyższego wymiaru”; gdy osiągnie dojrzałość, przeprowadzi śmiertelny atak na Bitcoin i cały ekosystem blockchain.

Co więc zrobimy, jeśli komputery kwantowe w niedalekiej przyszłości złamią zabezpieczenia Bitcoina? Czy w tej walce o przetrwanie on-chain w „Ciemnym Lesie” istnieje jeszcze szansa na kontratak?

Rozdział pierwszy: Bitcoin stanie w obliczu „ataku z wyższego wymiaru” ze strony kwantów

W powieści „Trzy Ciała” najstraszniejszą bronią nie jest laser, lecz „atak z wyższego wymiaru” – cywilizacja wyższego wymiaru nie walczy z tobą na tym samym poziomie, lecz po prostu spłaszcza trójwymiarową przestrzeń do dwuwymiarowej. Cała twoja obrona, wszystkie fortyfikacje, w jednej chwili zamieniają się w kartkę papieru. Matematyczna „niemożliwość”, na której opiera się Bitcoin, staje się „bardzo łatwa” w obliczu komputerów kwantowych.

IBM Quantum System One w Ehningen, Niemcy. Źródło: Wikipedia

1.1 „Bariera technologiczna” Bitcoina vs. „Kropla” komputerów kwantowych

Bitcoin: standard kryptografii z lat 80.

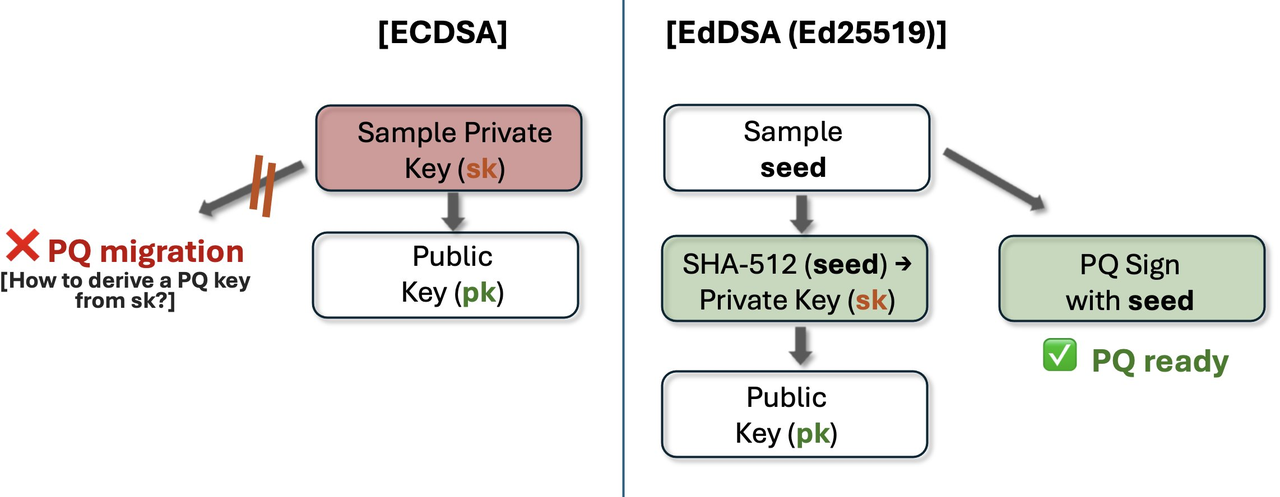

Podstawowe bezpieczeństwo Bitcoina opiera się na algorytmie ECDSA, który został po raz pierwszy zaproponowany w 1985 roku jako standard kryptograficzny. W tym systemie każdy użytkownik ma parę kluczy: klucz prywatny to „myśli” użytkownika, znane tylko jemu; klucz publiczny to publiczny „dowód tożsamości”, służący do weryfikacji legalności transakcji.

Dzięki matematycznej funkcji jednokierunkowej, wygenerowanie klucza publicznego z klucza prywatnego jest łatwe, ale wyprowadzenie klucza prywatnego z klucza publicznego przy użyciu tradycyjnej mocy obliczeniowej jest praktycznie niemożliwe. Ponieważ sieć Bitcoina używa kluczy 256-bitowych, nawet najsilniejszy tradycyjny komputer potrzebowałby więcej czasu niż wiek wszechświata, aby je złamać. To właśnie ta matematyczna „niemożliwość” chroni bezpieczeństwo sieci Bitcoina.

Komputery kwantowe: nowa technologia „kropli” łamiąca szyfrowanie

Komputer kwantowy to zupełnie inny rodzaj urządzenia obliczeniowego niż tradycyjne komputery; wykorzystuje zjawiska kwantowe, takie jak superpozycja i splątanie, do wykonywania obliczeń, a jego teoretyczna moc obliczeniowa dla niektórych problemów może rosnąć wykładniczo.

Pojawienie się komputerów kwantowych zmienia zasady gry – teoretycznie, dzięki algorytmowi Shora, wystarczająco potężny komputer kwantowy może w rozsądnym czasie wyprowadzić klucz prywatny bezpośrednio z klucza publicznego. To jak „kropla” Trisolarian, która z łatwością przebija najtwardszą ludzką obronę. Sposób ataku ma następujące cechy:

-

Ukrycie: Po zdobyciu klucza prywatnego atakujący może legalnie podpisywać fałszywe transakcje, a cała sieć uzna to za normalną operację właściciela aktywów. To jak cicha inwigilacja przez sophony w „Trzech Ciałach” – całkowicie bezgłośne.

-

Selektywność: Najbardziej narażone są portfele, których klucz publiczny został już ujawniony, szczególnie adresy używane w początkowych transakcjach Bitcoina. Kapil Dhiman, CEO Quranium, ostrzega: „Monety Satoshiego staną się łatwym celem. Jeśli te monety zostaną przeniesione, zaufanie do Bitcoina upadnie, zanim system się zawali.”

-

„Najpierw kopiuj, potem łam”: Atakujący może już teraz kopiować publiczne dane z blockchaina i poczekać, aż technologia kwantowa dojrzeje, by je odszyfrować. Nawet jeśli sieć zostanie zaktualizowana do bezpieczniejszych algorytmów, stare adresy, długo nieużywane portfele i niektóre wzorce smart kontraktów mogą stać się bezbronne.

1.2 Kryzys zaufania i oś czasu: Ponad 1 milion bitcoinów Satoshiego

National Cyber Security Centre w Wielkiej Brytanii zaleca, aby organizacje do 2028 roku określiły ścieżkę migracji do kryptografii odpornej na komputery kwantowe i zakończyły migrację około 2035 roku. Dla systemów blockchain zaprojektowanych na dziesięciolecia, przygotowania muszą zacząć się już teraz.

Niektóre wczesne szacunki wskazują, że komputery kwantowe mogą stać się realnym zagrożeniem około 2030 roku. Oznacza to, że branża blockchain nie ma już dużo czasu.

W scenariuszu ataku komputerów kwantowych sam blockchain będzie nadal działał normalnie – bloki będą wydobywane, księga pozostanie kompletna, ale własność aktywów zmieni się po cichu. Taka sytuacja jest straszniejsza niż awaria techniczna, ponieważ niszczy zaufanie do całego systemu.

Gdy ponad 1 milion bitcoinów Satoshiego zacznie się poruszać, rynek ogarnie panika. Nawet jeśli technicznie blockchain pozostanie bezpieczny, cena może gwałtownie spaść, wywołując reakcję łańcuchową, która dotknie tradycyjne rynki finansowe szeroko korzystające z kryptowalut.

Jeśli Bitcoin nie rozwiąże problemu kwantowego w ciągu najbliższego roku, złoto zawsze będzie lepsze od Bitcoina. Tak stwierdził założyciel funduszu ilościowego Bitcoin i aktywów cyfrowych Carpriole w zeszłym miesiącu na X.

Część druga: Plan „Wallfacer” warstwy Layer1

W „Trzech Ciałach” jest genialny motyw: gdy ludzkość odkrywa, że cywilizacja pozaziemska monitoruje wszystko na Ziemi za pomocą sophonów, wszystkie plany obronne zostają zdemaskowane z wyprzedzeniem. Co robić? ONZ proponuje „Plan Wallfacer” – wybrać kilku „Wallfacerów”, dać im władzę nad globalnymi zasobami i przygotować się z wyprzedzeniem na nadchodzącą inwazję.

W obliczu przyszłego ataku kwantowego z wyższego wymiaru, świat blockchain również potrzebuje „Wallfacerów”. Tę rolę pełni National Institute of Standards and Technology (NIST) w USA. Od 2022 do 2024 roku NIST wybrał i rozpoczął standaryzację pierwszych algorytmów postkwantowych – te nowe algorytmy są jak międzygwiezdne bronie z „Trzech Ciał”: mają większe rozmiary podpisów i większą złożoność, ale faktycznie oferują realne rozwiązania dla blockchaina przeciwko atakom kwantowym.

W obliczu tego samego zagrożenia różne blockchainy warstwy L1 wybrały różne strategie przetrwania.

2.1 Strategia pierwsza: eksploracja wielościeżkowa (eksperyment Wallfacerów)

Wallfacerzy w „Trzech Ciałach” mogą eksperymentować w wielu kierunkach jednocześnie, nie musząc się nikomu tłumaczyć, bo nikt nie wie, która ścieżka się powiedzie. Niektóre główne projekty blockchain przyjęły podobną strategię: próbują wielu rozwiązań technicznych jednocześnie, szukając optymalnego w praktyce.

Ethereum: wszechstronna eksploracja technologiczna

Zespół badawczy Ethereum opracowuje listę zadań migracji postkwantowej, obejmującą nowe typy transakcji, eksperymenty z rollupami i opakowania oparte na zero-knowledge. Nie stawiają na jedno rozwiązanie, lecz rozwijają wiele kierunków równolegle, by sprawdzić, która ścieżka jest najbardziej wykonalna i wydajna.

Solana: opcjonalne bezpieczne schronienie

Solana wprowadziła opcjonalny skarbiec odporny na kwanty, a konkretnie rozwiązanie „Solana Winternitz Vault” realizuje to poprzez wdrożenie złożonego systemu podpisów opartych na hashach, który generuje nowy klucz przy każdej transakcji.

Sui: stopniowa ścieżka aktualizacji

Zespół badawczy Sui opublikował specjalną ścieżkę aktualizacji kwantowej, a wraz z partnerami akademickimi zaproponował ścieżkę aktualizacji, która unika destrukcyjnych hard forków. To strategia stopniowa, minimalizująca wpływ na obecnych użytkowników.

Sercem tej strategii jest „wybór”: nie zmusza się wszystkich do aktualizacji, lecz oferuje różne opcje, pozwalając rynkowi i użytkownikom decydować samodzielnie.

2.2 Strategia druga: modernizacja starego świata (plan schronienia)

W „Trzech Ciałach” „plan schronienia” nie polega na zburzeniu i odbudowie, lecz na budowie schronu za olbrzymią planetą – stary świat działa dalej, a nowy system obronny jest budowany stopniowo. Niektóre projekty blockchain przyjęły podobną strategię: dodają warstwę bezpieczeństwa kwantowego do istniejącego systemu, pozwalając na współistnienie starego i nowego systemu oraz stopniową migrację użytkowników.

Algorand: instalacja obrony w kluczowych punktach

Algorand to typowy przykład zastosowania technologii postkwantowej w środowisku produkcyjnym. W 2022 roku wprowadził „State Proofs”, wykorzystując NIST-owy standard podpisów opartych na kratownicach – FALCON. Te dowody co kilkaset bloków weryfikują stan księgi Algorand, oferując innym łańcuchom usługi weryfikacji odpornej na kwanty. Ostatnio Algorand zademonstrował na mainnecie pełną transakcję postkwantową, pokazując podpisy logiczne oparte na Falcon.

Cardano: długoterminowe planowanie dwutorowe

Cardano, choć obecnie używa podpisów Ed25519, traktuje przygotowanie na kwanty jako długoterminową przewagę konkurencyjną. Założyciel Charles Hoskinson przedstawił plan łączący niezależny łańcuch dowodowy, certyfikaty Mithril i podpisy postkwantowe zgodne z NIST.

2.3 Strategia trzecia: budowa nowego świata (miasta pierścieniowe)

Pod koniec „Trzech Ciał” ludzkość przestaje próbować bronić Ziemi i buduje nową cywilizację w kosmosie – bez bagażu historii, bez kompromisów, projektując wszystko od podstaw pod nowe warunki. Niektóre nowe projekty blockchain wybrały tę drogę: budują systemy całkowicie odporne na kwanty od zera.

-

Naoris Protocol: wspomniany w propozycji do SEC, skupia się na infrastrukturze postkwantowej.

-

Quranium: używa zatwierdzonego przez NIST algorytmu podpisu cyfrowego opartego na bezstanowych hashach (SPHINCS+), projektując protokół od podstaw na erę kwantową.

-

Quantum Resistant Ledger (QRL): uruchomiony w 2018 roku, oparty na podpisach XMSS, jest jednym z pierwszych blockchainów odpornych na kwanty.

Te projekty nie muszą martwić się o kompatybilność wsteczną, migrację starych użytkowników ani trudny kompromis między wydajnością a bezpieczeństwem. Po prostu budują kolonie w „nowym wszechświecie”, czekając na nadejście ery kwantowej.

Część trzecia: Prawo Ciemnego Lasu – każdy musi dokonać wyboru

3.1 Strategie dla użytkowników indywidualnych

Unikaj długotrwałego bezczynności: Regularnie sprawdzaj i aktualizuj portfel, aby nie stać się „pierwszym wyborem” dla ataku kwantowego.

Przygotuj się na aktualizację kluczy: W najbliższych latach pojawią się nowe typy kont, opcje podpisów hybrydowych i podpowiedzi portfela, zachęcające do aktualizacji kluczy dla aktywów o wysokiej wartości.

Zwracaj uwagę na elastyczność kryptograficzną: Wybieraj ekosystemy, które pozwalają na dodawanie i rotację prymitywów kryptograficznych bez destrukcyjnych hard forków.

3.2 Due diligence inwestorów

Przejrzystość roadmapy: Czy projekt ma jasno udokumentowaną roadmapę postkwantową?

Rzeczywista implementacja: Czy istnieją prototypy lub rzeczywiste funkcje, czy to tylko marketing?

Planowanie czasowe: Czy projekt już przygotowuje się na zagrożenie kwantowe w latach 2030?

Zakończenie: Daj czasowi ewolucję on-chain

W „Trzech Ciałach” „Swordholder” może samodzielnie decydować o losie ludzkości, ale w świecie blockchain nie ma takiej osoby. Każdy projekt eksploruje własną ścieżkę – czyje rozwiązanie zadziała? Nikt nie wie. Ale to właśnie odporność decentralizacji – brak pojedynczego punktu awarii i brak jednej odpowiedzi.

Zagrożenie ze strony komputerów kwantowych to nie koniec, lecz początek. Blockchain być może nie zdoła ochronić całej przeszłości, ale dopóki rdzenne idee – decentralizacja, odporność na cenzurę, brak potrzeby zaufania – pozostaną, cywilizacja przetrwa.

Daj cywilizacji czas, daj czasowi ewolucję on-chain – tylko przygotowana cywilizacja może wejść w kolejny wymiar.