UXLINKで約1130万ドルが盗まれた技術的分析

攻撃者は、Gnosis Safe ProxyコントラクトのexecTransaction関数やMultiSendコントラクトの呼び出しなど一連の操作を通じて、他のオーナーを順次削除し、最終的にコントラクトを乗っ取り、悪意を持ってUXLINKトークンをミントしました。

原文タイトル:《UXLINK 約1130万ドル盗難の技術分析》

原文ソース:ExVul Security

事件の説明

9月23日、UXLINKプロジェクトのマルチシグウォレットの秘密鍵が漏洩し、約1130万ドル相当の暗号資産が盗まれ、複数の中央集権型(CEX)および分散型(DEX)取引所に分散して送金されました。攻撃発生直後、私たちはUXLINKと共にこの攻撃の調査・分析を行い、資金の流れを監視しました。UXLINKは直ちに主要取引所に連絡し、疑わしい資金の凍結を要請、警察および関連機関に通報し、法的支援と資産回収を求めました。ハッカーの大部分の資産は各取引所によってマークされ凍結されており、コミュニティがさらなるリスクに直面する可能性を最大限に低減しています。プロジェクト側はコミュニティに対して透明性を保つことを約束しており、ExVulも引き続き事件の進展を分析・追跡します。

()

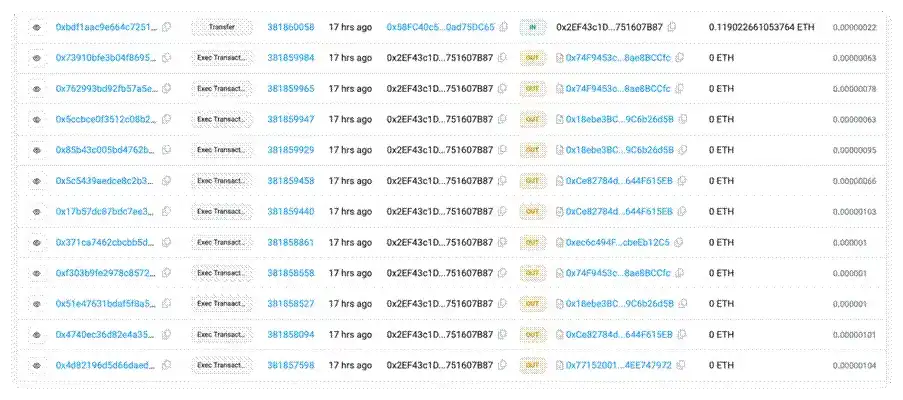

最新の進展

ハッカー資金の流れの過程で、取引所に流入した資金はすでに凍結されています。初期のオンチェーン追跡によると、以前UXLINK資産を盗んだハッカーは、Inferno

Drainerのフィッシング攻撃に遭遇した疑いがあります。確認の結果、ハッカーが不正に取得した約5億4200万枚の$UXLINKトークンは「承認フィッシング」手法によって盗まれました。

攻撃の分析

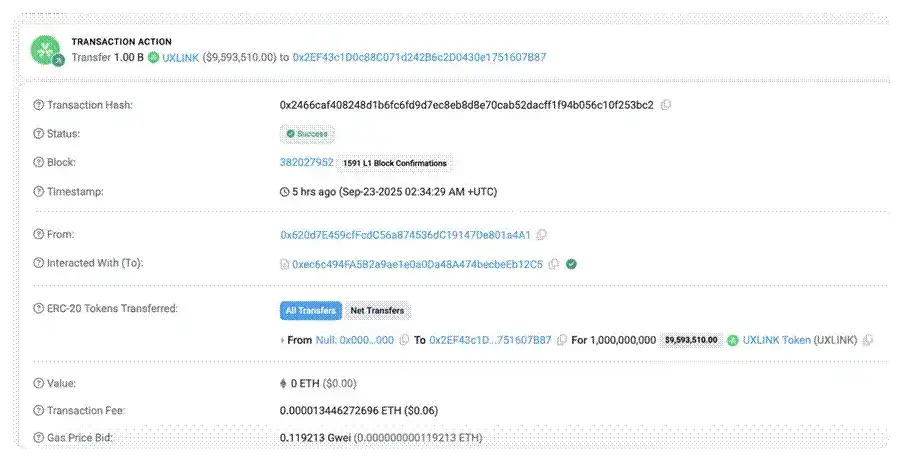

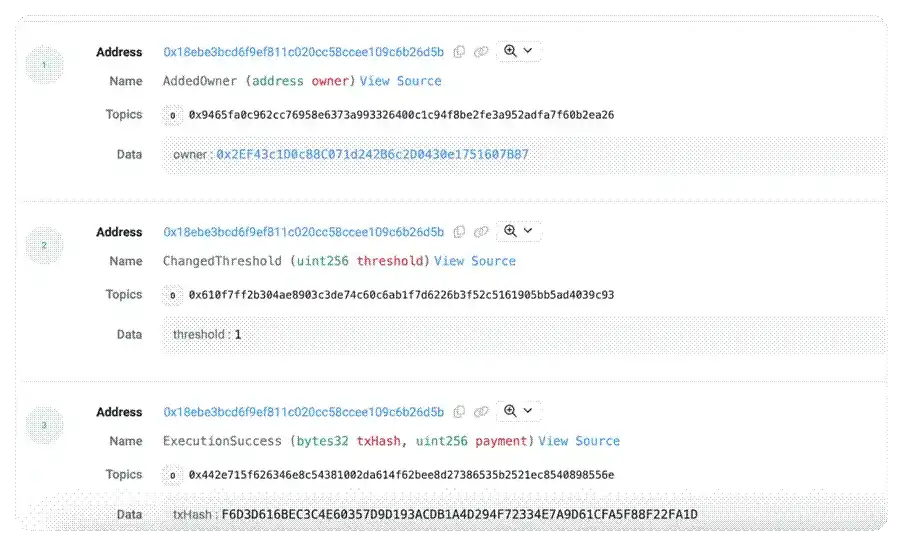

1. 以前のコントラクトでは、マルチシグOwnerに悪意のある操作または秘密鍵漏洩の問題が存在し、悪意のあるアドレスがマルチシグアカウントとして追加されました。同時にコントラクトの署名閾値(threshold)が1にリセットされ、単一アカウントの署名でコントラクト操作が実行可能となりました。ハッカーは新しいOwnerアドレスを0x2EF43c1D0c88C071d242B6c2D0430e1751607B87に設定しました。

()

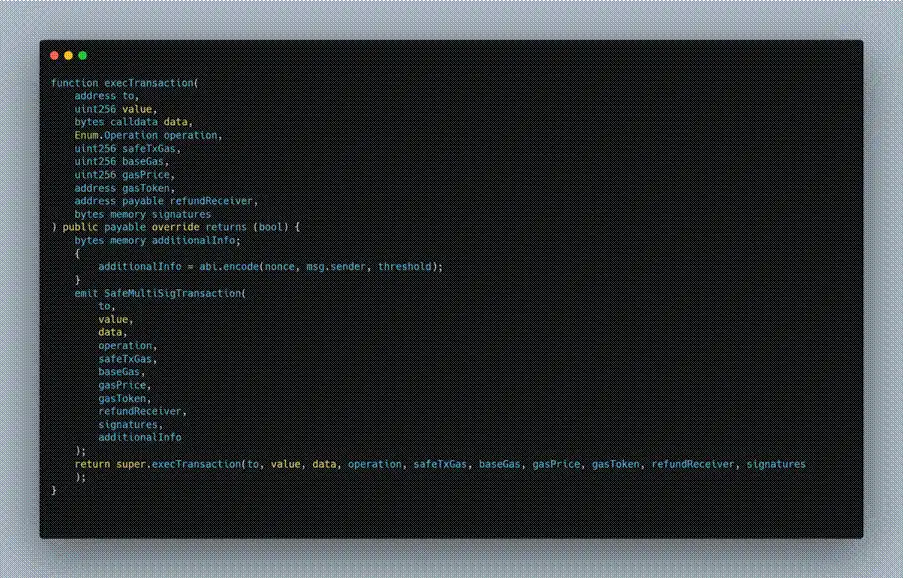

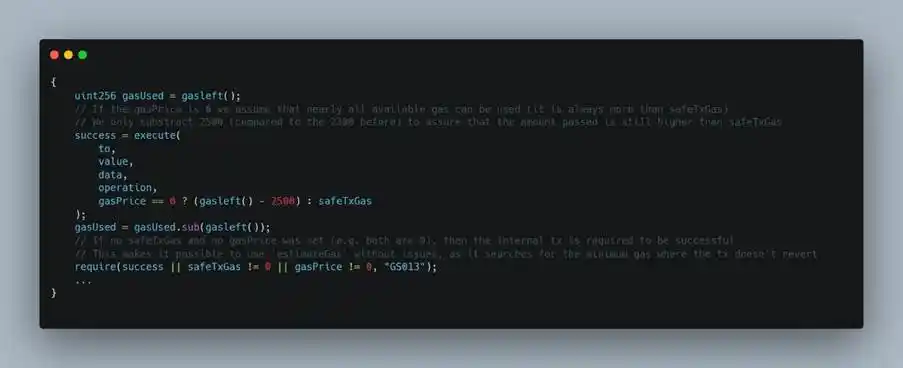

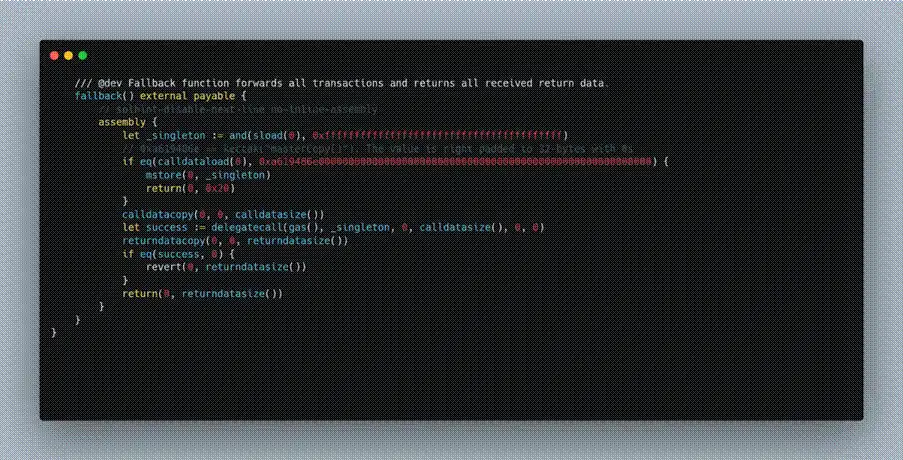

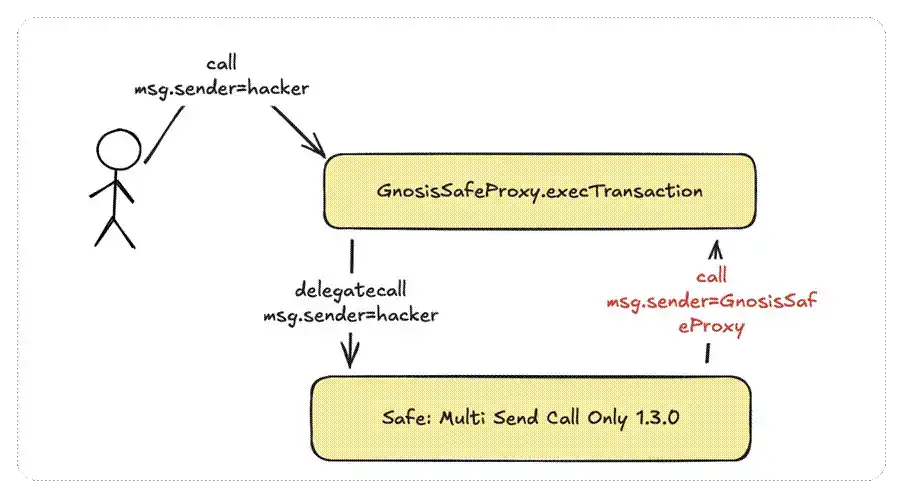

2. 攻撃者はまずGnosis Safe ProxyコントラクトのexecTransaction関数を呼び出しました。この関数が悪意のあるマルチシグメンバー削除の入口となり、その後の全ての悪意操作はこのトランザクションの内部で実行されました。

()

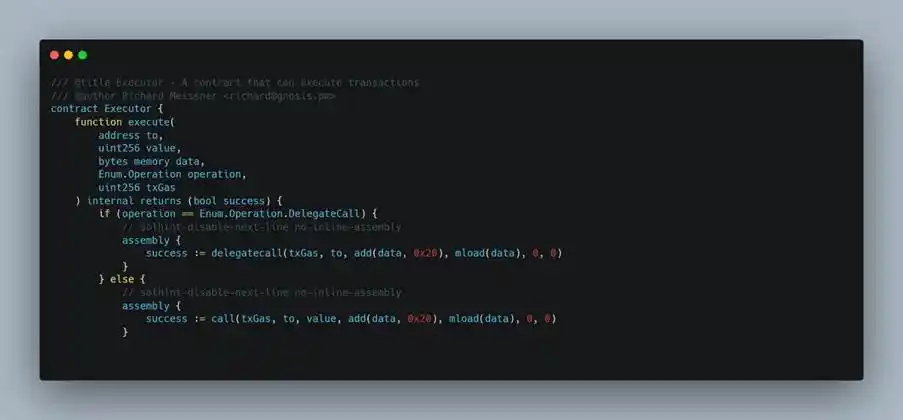

3. execTransaction呼び出し時、攻撃者はdataパラメータに悪意のある操作を指定し、delegatecall方式でSafe: Multi Send Call

Only 1.3.0実装コントラクトを呼び出しました。

()

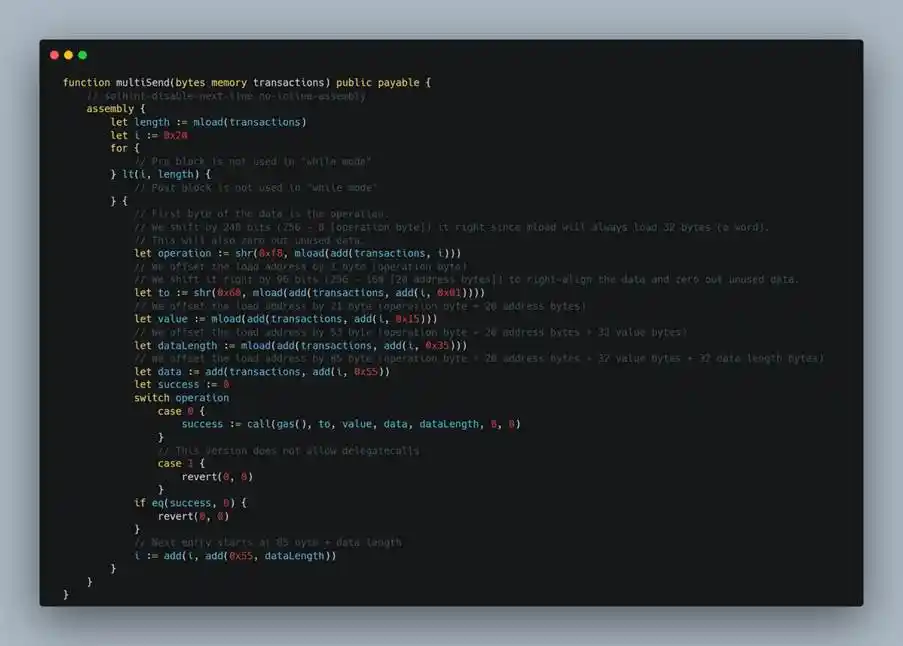

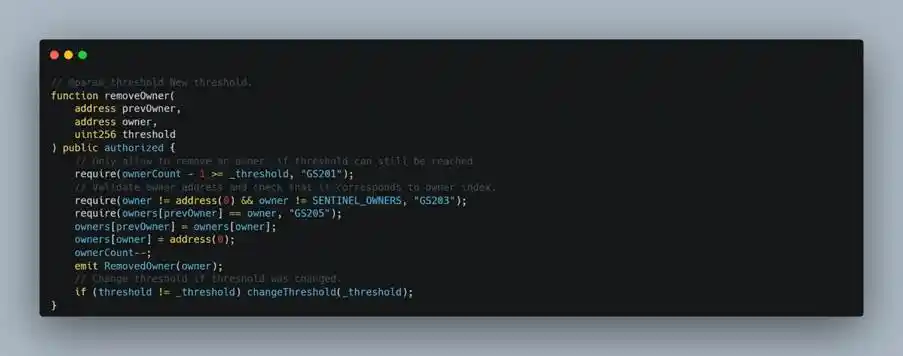

4. Safe: Multi Send Call Only 1.3.0のmultiSend関数内で、実行フローはGnosis Safe ProxyコントラクトのremoveOwnerにコールバックされます。具体的には、攻撃者は代理コントラクトでdelegatecallを実行し、MultiSend実装コントラクトを呼び出し、代理コントラクトのコンテキストでmultiSendを実行します。その後、multiSendは攻撃者が構築したパラメータに基づき、call方式でGnosis Safe Proxyコントラクト自身にコールバックし、removeOwner関数をトリガーして既存のOwnerアドレスを削除します。

()

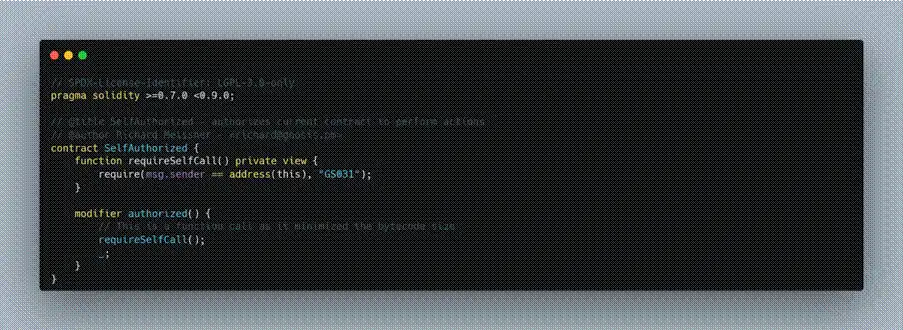

5. 呼び出しが成功する核心は、条件msg.sender== address(this)を満たすことです。removeOwner関数内では、外部からの直接呼び出しを防ぐため、コントラクトはauthorized検証を設定しており、その内部ロジックは通常、呼び出し元がコントラクト自身(msg.sender == address(this))であることを要求します。したがって、コントラクト内部のフローで自身にコールバックした場合のみ、removeOwnerが正常に実行されます。

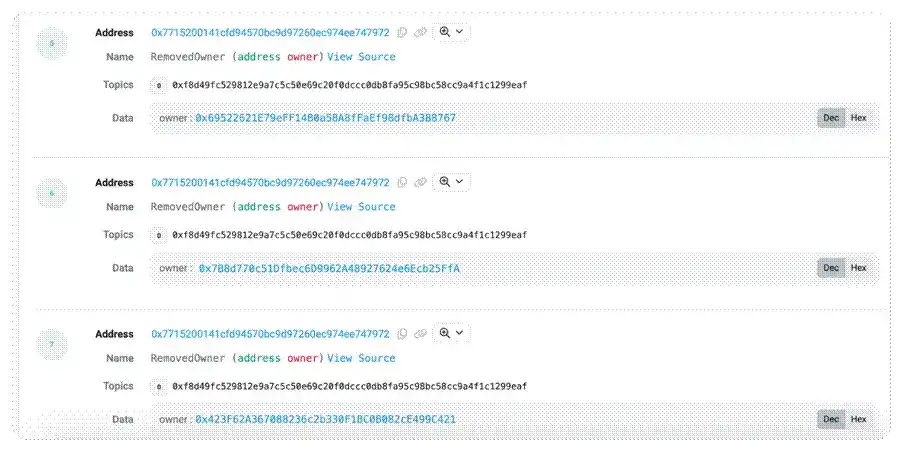

6. ハッカーは上記の手法により、マルチシグ内の他のOwnerを一つずつ削除し、マルチシグ機構を破壊し、最終的にコントラクトを乗っ取りました。

7. ここまでで、攻撃者は上記の手順を繰り返すことで、元のマルチシグ安全機構を完全に無効化しました。この時点で、単一の悪意あるOwnerの署名だけでマルチシグ検証を通過でき、コントラクトの完全なコントロールが可能となりました。

()

まとめ

マルチシグOwnerに悪意のある操作または秘密鍵漏洩があったため、攻撃者は悪意のあるアドレスをマルチシグメンバーとして追加し、Gnosis Safe Proxyの署名閾値(threshold)を1に設定しました。これにより、元のマルチシグ安全設計は完全に無効化され、単一の悪意あるOwnerだけでマルチシグ検証が可能となりました。攻撃者はその後、コントラクト内の他のOwnerを順次削除し、最終的にコントラクトを完全にコントロールし、さらにコントラクト資産を移転、オンチェーンで悪意を持って$UXLINKトークンを鋳造しました。

今回の攻撃事件は、ブロックチェーンセキュリティにおけるマルチシグ管理の重要性を浮き彫りにしました。このプロジェクトはSafeマルチシグ機構を採用し、複数のマルチシグアカウントを設定していましたが、管理方法に欠陥があったため、最終的にマルチシグ設計が形骸化しました。ExVulチームは、プロジェクト側がマルチシグ管理においてできるだけ分散化を実現し、異なるメンバーがそれぞれ秘密鍵を保管し、多様な秘密鍵保管方法を採用することで、マルチシグ機構が本来のセキュリティ効果を発揮できるようにすることを推奨します。

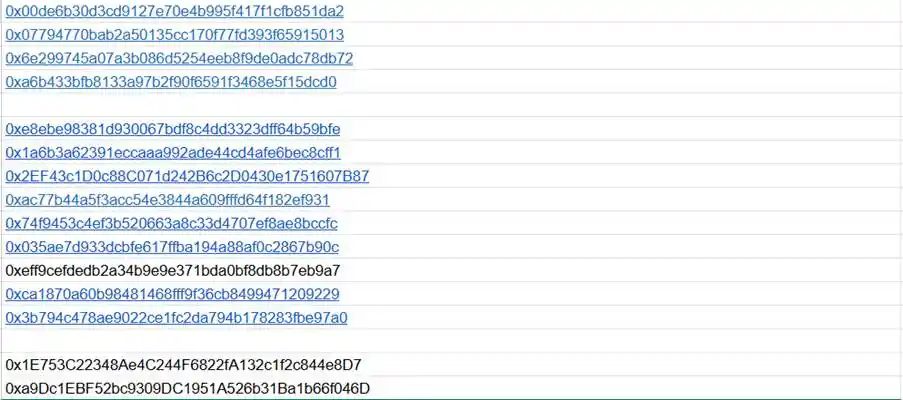

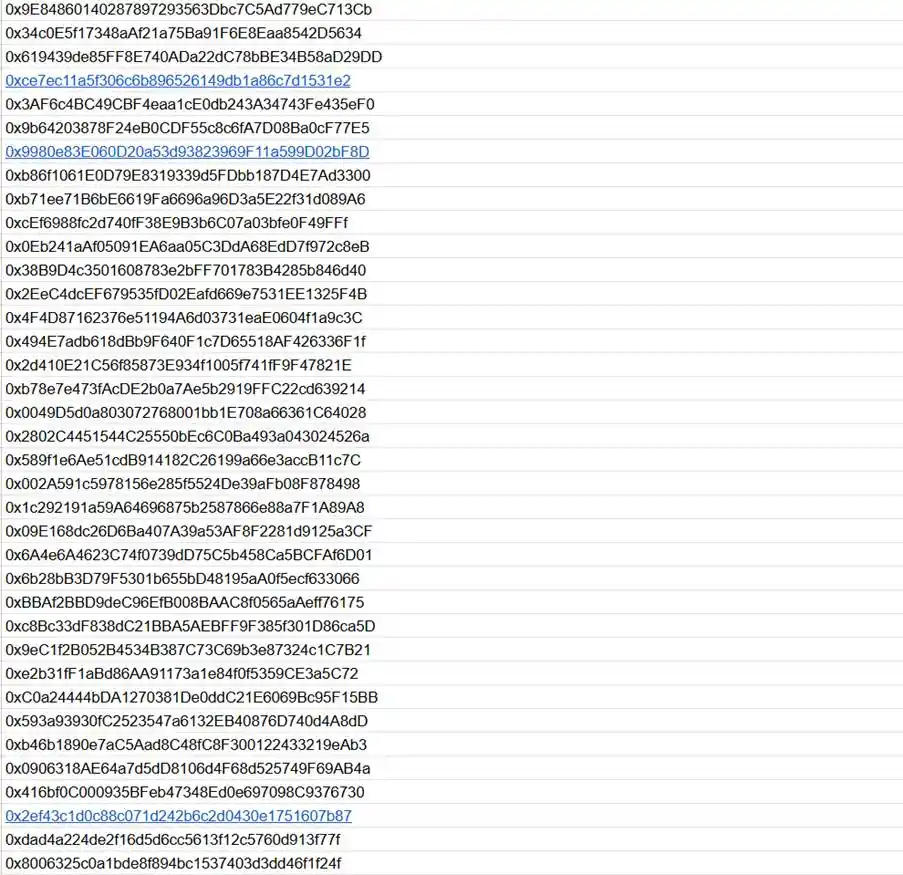

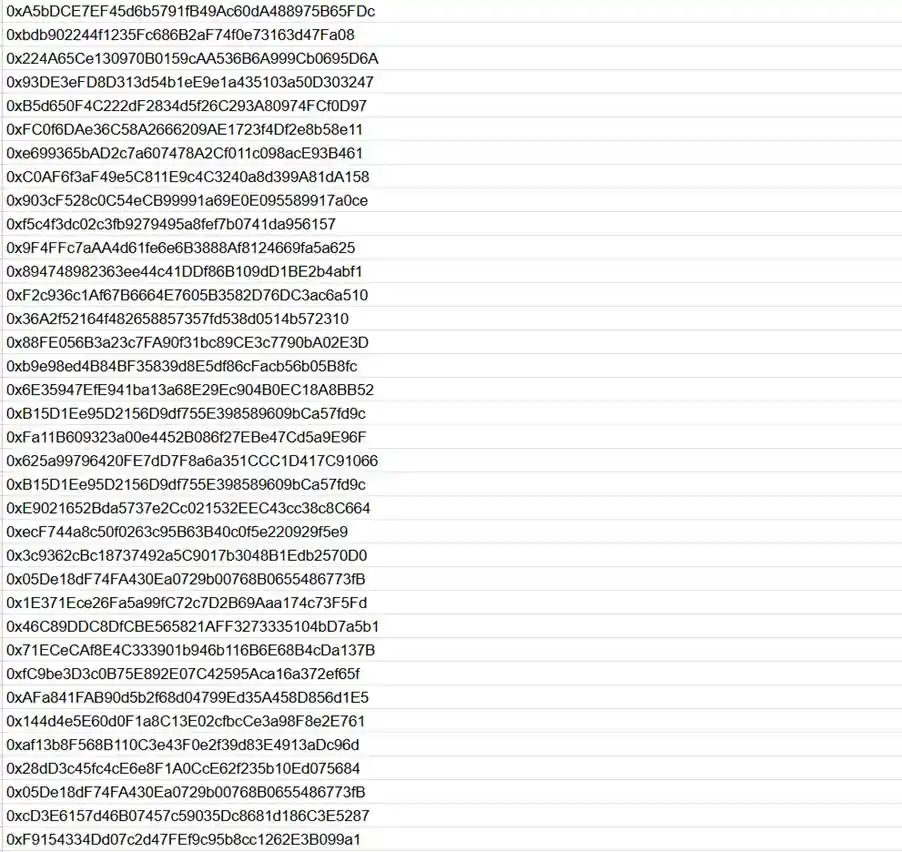

付録

以下はExVulチームがオンチェーンで追跡した疑わしいハッカーアドレスです:

免責事項:本記事の内容はあくまでも筆者の意見を反映したものであり、いかなる立場においても当プラットフォームを代表するものではありません。また、本記事は投資判断の参考となることを目的としたものではありません。

こちらもいかがですか?

M2マネーサプライとドルが本当にBitcoin価格を動かす時—インフルエンサーたちが語らない真実

セキュリティ警告:上位ランクのChrome「wallet」がシードフレーズを盗む

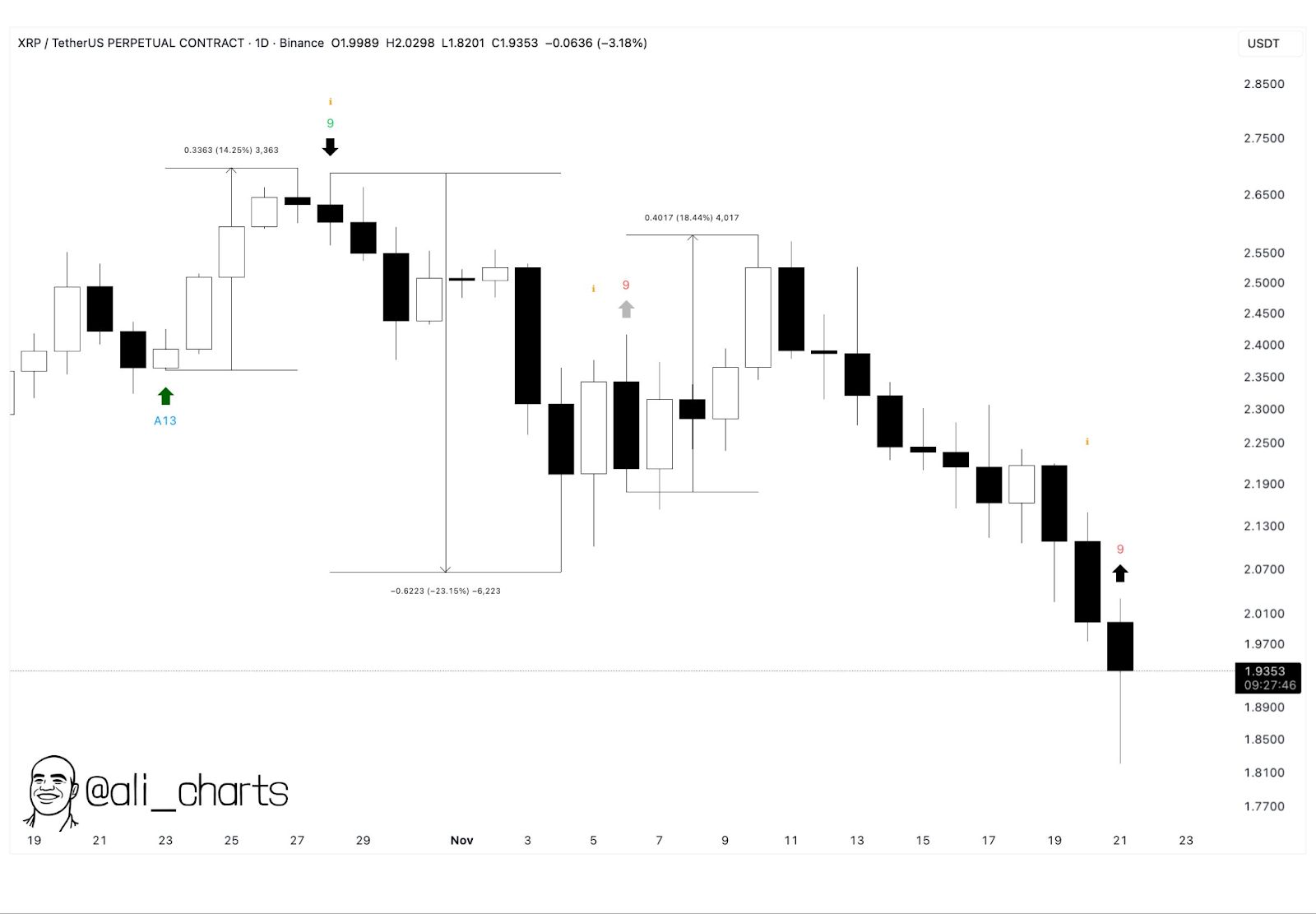

XRPは回復の兆しを見せており、ETFや買いシグナルが見通しを強化

過去に18億XRPが蓄積されたことがあり、1.75ドルが重要なサポートレベルであることを強調しています。TDシーケンシャルが買いシグナルを点灯し、XRPの短期的な回復への自信を高めています。ETFへの資金流入や今後のXRP ETFのローンチが、市場の見通しをさらに強化しています。

1460%の上昇後、ZECの価値基盤を再評価する

ナラティブや感情は神話を生み出すことができるが、その神話がどこまで続くかを決めるのはファンダメンタルズである。