npmサプライチェーン攻撃の波:何が起こったのか?リスクを軽減す��る方法は?

汚染されたソフトウェアパッケージのダウンロード数は10億回を超えており、業界全体に間接的な拡大のリスクをもたらしています。

Original Article Title: "Supply Chain Attack Goes Viral Overnight: What Happened? How to Mitigate Risk?"

Original Article Author: Azuma, Odaily

9月9日、東八区、Ledgerの最高技術責任者Charles GuillemetがXで警告を投稿し、「現在、大規模なサプライチェーン攻撃が進行中であり、著名な開発者のNPMアカウントが侵害されています。影響を受けたソフトウェアパッケージは10億回以上ダウンロードされており、JavaScriptエコシステム全体がリスクにさらされている可能性があります。」と述べました。

Guillemetはさらに説明し、「悪意のあるコードは、バックグラウンドで暗号通貨アドレスを密かに書き換えて資金を盗む仕組みです。ハードウェアウォレットを使用している場合は、各署名取引を慎重に確認すれば安全です。ハードウェアウォレットを使用していない場合は、しばらくの間オンチェーントランザクションを避けてください。攻撃者がソフトウェアウォレットのニーモニックフレーズをすでに盗んでいるかどうかは現時点では不明です。」

何が起こったのか?

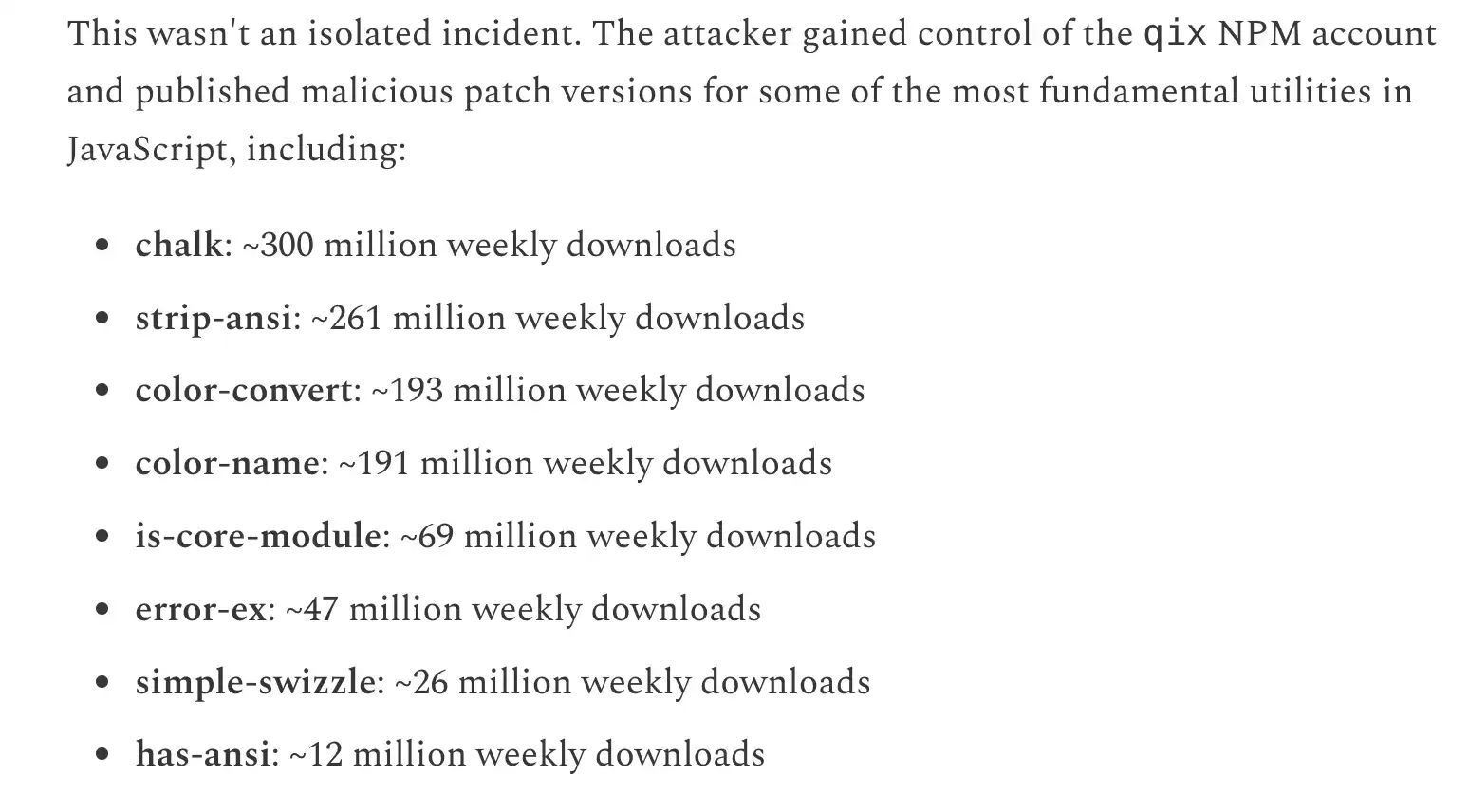

Guillemetが引用したセキュリティレポートによると、この事件の直接的な原因は、著名な開発者@qixのNPMアカウントが侵害され、chalk、strip-ansi、color-convertなど数十のソフトウェアパッケージの悪意あるバージョンがリリースされたことです。開発者やユーザーが依存関係を自動的にインストールする際に、悪意のあるコードがエンドユーザーまで拡散した可能性があります。

Odaily Note: 侵害されたソフトウェアパッケージの週間ダウンロード数データ。

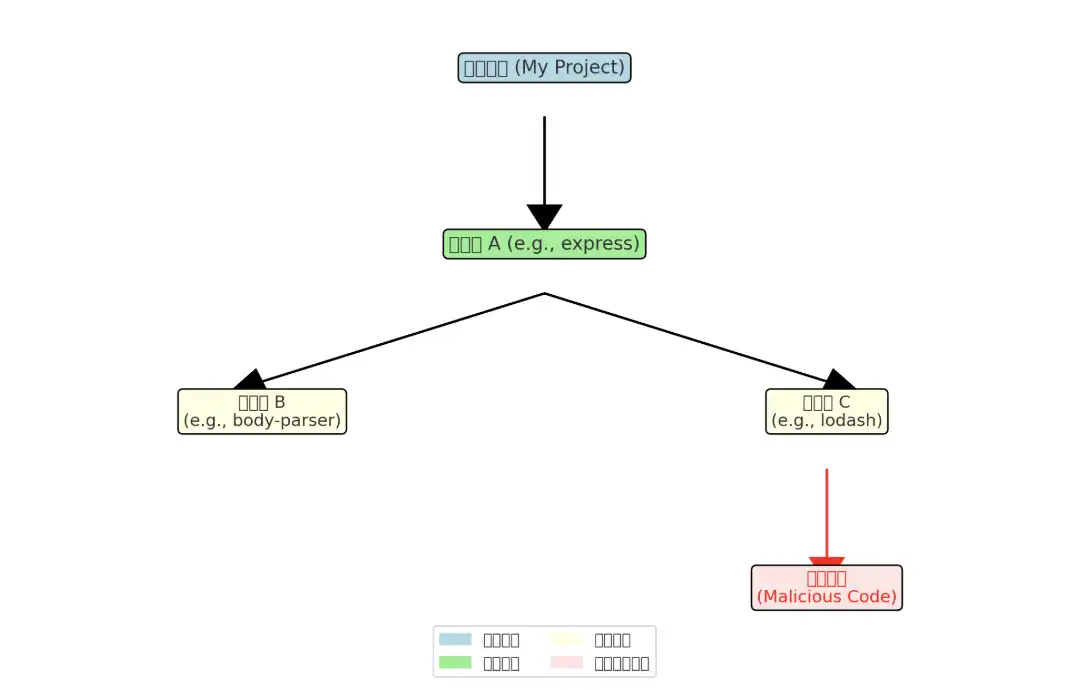

要するに、これは典型的なサプライチェーン攻撃の事例です。攻撃者が開発ツールや依存システム(NPMパッケージなど)に悪意のあるコードを仕込んで悪質な活動を行います。NPM(Node Package Managerの略)は、JavaScript/Node.jsエコシステムで最も広く使われているパッケージ管理ツールであり、主な機能は依存関係管理、パッケージのインストールと更新、コード共有などです。

NPMエコシステムは現在数百万のソフトウェアパッケージで構成されており、その規模は非常に大きいため、ほぼすべてのWeb3プロジェクト、暗号通貨ウォレット、フロントエンドツールがNPMに依存しています。これこそが、NPMの広範な依存関係と複雑なリンクチェーンがサプライチェーン攻撃の高リスクな侵入口となる理由です。一般的に使われるソフトウェアパッケージに悪意のあるコードを仕込むことで、攻撃者は数千のアプリケーションやユーザーに影響を与える可能性があります。

上記の悪意のあるコードの伝播フローチャートのように:

· あるプロジェクト(青いボックス)は、expressなどの一般的なオープンソースライブラリに直接依存しています。

· これらの直接依存関係(緑のボックス)は、さらにlodashなどの他の間接的な依存関係(黄色のボックス)に依存しています。

· もし間接依存関係が攻撃者によって密かに悪意のあるコードを注入された場合(赤いボックス)、その依存チェーンを通じてプロジェクトに伝播します。

この事件は暗号通貨にとって何を意味するのか?

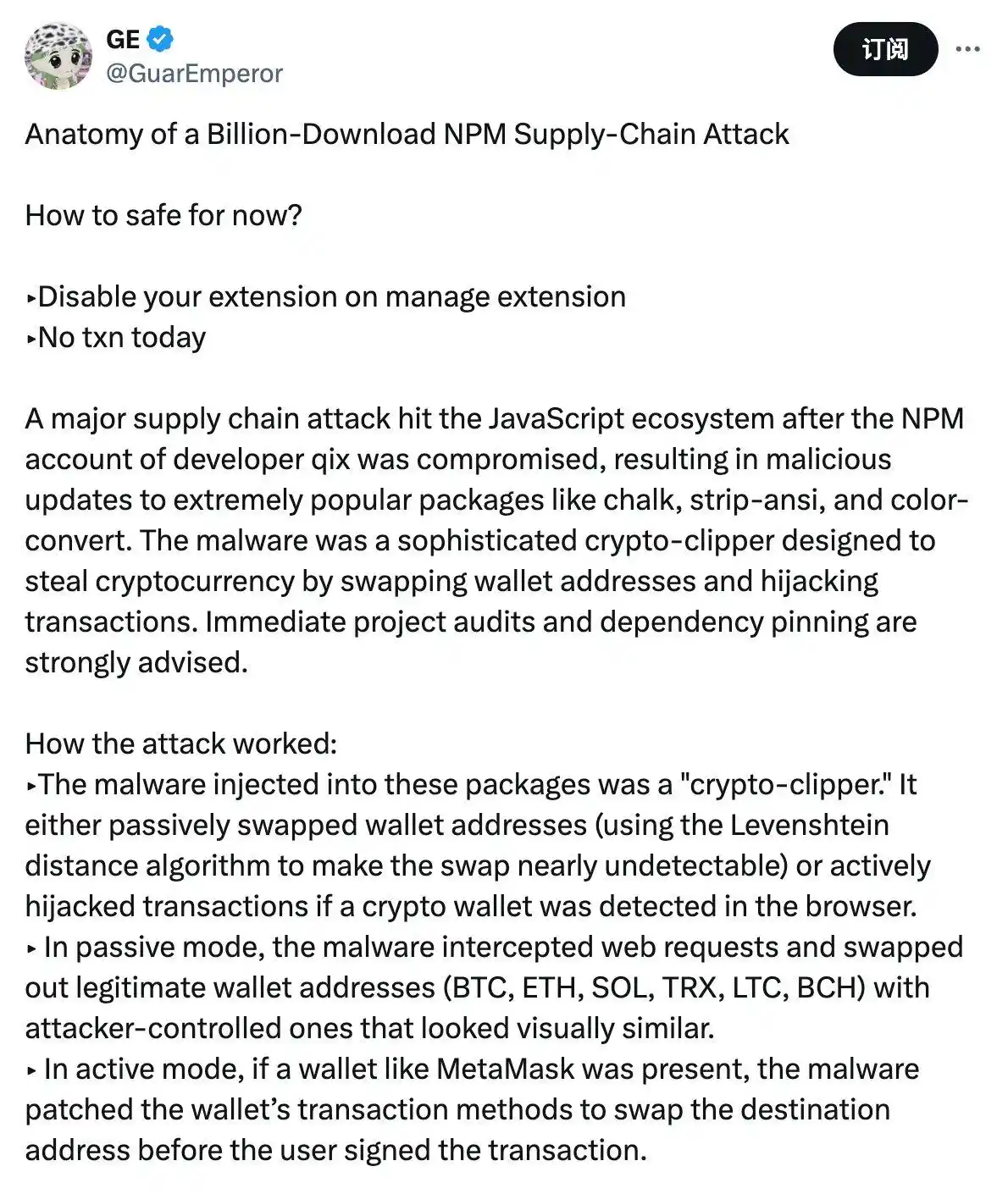

このセキュリティ事件が暗号通貨業界に直接関係するのは、ハッカーが前述の侵害されたソフトウェアパッケージに仕込んだ悪意のあるコードが、高度な「暗号通貨クリップボードハイジャッカー」であり、ウォレットアドレスの置き換えやトランザクションのハイジャックによって暗号資産を盗むものだからです。

Stress Capitalの創設者GE(@GuarEmperor)はXでこれについて詳述し、ハッカーの「クリップボードハイジャッカー」注入は2つの攻撃モードを採用していると述べています。受動的にはLevenshtein距離アルゴリズムを使ってウォレットアドレスを置き換え、視覚的に非常に似ているため検出が極めて困難です。能動的には、ユーザーがトランザクションに署名する前に、ブラウザで検出された暗号通貨ウォレットのターゲットアドレスを改ざんします。

この攻撃はJavaScriptプロジェクトの基盤層ライブラリを標的としているため、これらのライブラリに間接的に依存しているプロジェクトも影響を受ける可能性があります。

ハッカーはどのように利益を得るのか?

ハッカーが仕込んだ悪意のあるコードは、攻撃アドレスも公開しています。ハッカーのEthereum上の主な攻撃アドレスは0xFc4a4858bafef54D1b1d7697bfb5c52F4c166976で、資金は主に以下の3つのアドレスから来ています:

· 0xa29eEfB3f21Dc8FA8bce065Db4f4354AA683c0240

· x40C351B989113646bc4e9Dfe66AE66D24fE6Da7B

· 0x30F895a2C66030795131FB66CBaD6a1f91461731

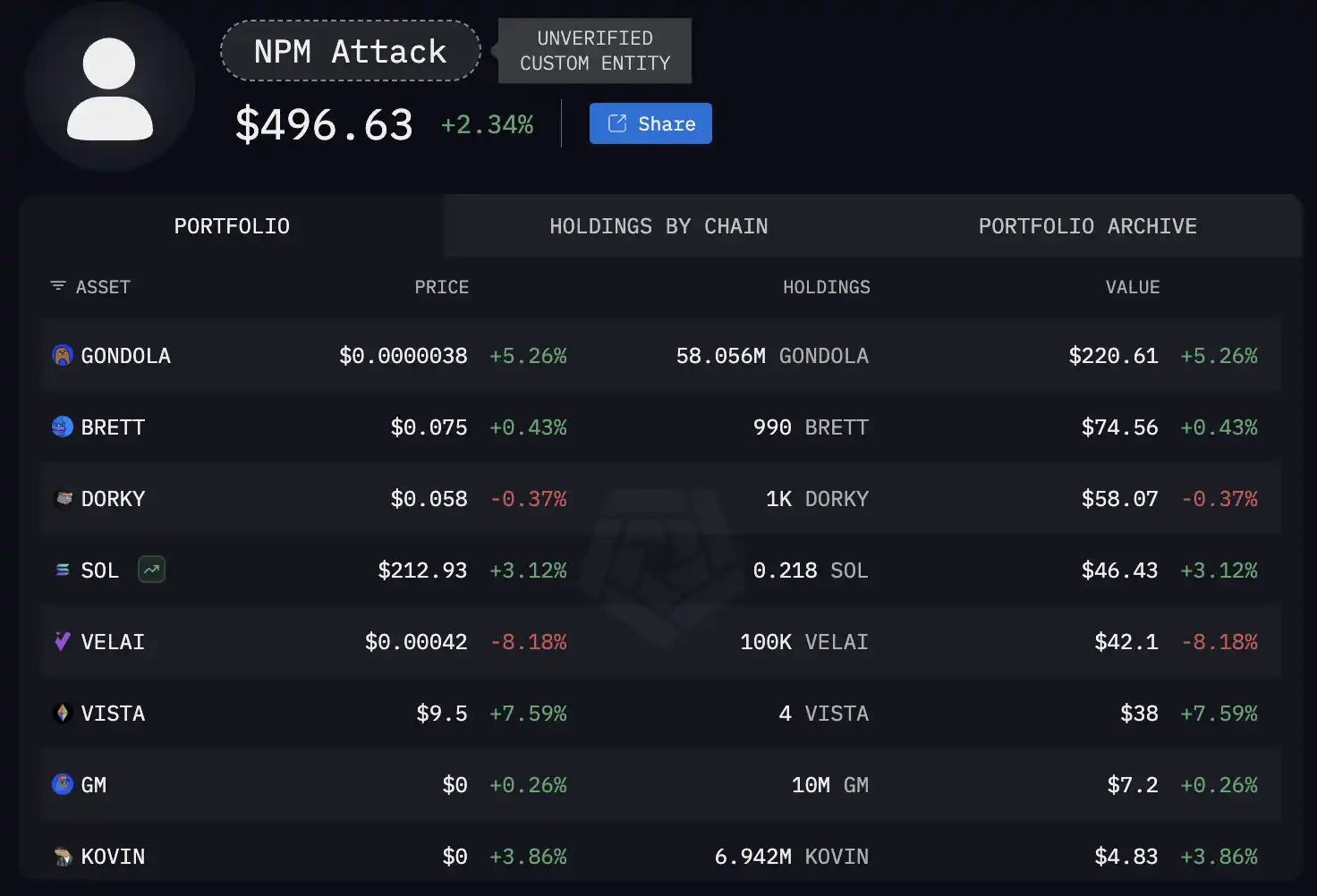

Arkhamチームはこの攻撃イベントの追跡ページを作成しており、ハッカーの収益や資金移動のリアルタイム情報を確認できます。

執筆時点で、ハッカーの攻撃による収益はわずか496ドルですが、悪意のあるコードの拡散範囲がまだ確定していないため、この数字は今後も増加する可能性があります。開発者にはすでに通知されており、NPMセキュリティチームと積極的に協力して問題解決に取り組んでいます。悪意のあるコードは影響を受けたパッケージの大部分から削除されており、状況はコントロール下にあります。

リスクをどのように軽減するか?

Defillamaの創設者@0xngmiはXで、今回の事件は危険に聞こえるかもしれないが、実際の影響はそれほど広範囲ではないと述べています。この事件は、侵害されたNPMソフトウェアパッケージがリリースされて以降にアップデートをプッシュしたウェブサイトのみに影響し、他のプロジェクトは引き続き古いバージョンを使用します。また、ほとんどのプロジェクトは依存関係をロックしているため、アップデートをプッシュしても安全な古いコードを使い続けます。

しかし、エンドユーザーはプロジェクトが依存関係をロックしているか、動的に依存関係をダウンロードしているかを本当に知ることはできないため、現時点ではプロジェクト側が自己点検と情報開示を行うことが不可欠です。

執筆時点で、MetaMask、Phantom、Aave、Fluid、Jupiterなど、いくつかのウォレットやアプリ側プロジェクトは、今回の事件の影響を受けていないことを公表しています。したがって理論的には、安全性が確認されたウォレットを使って、安全性が確認されたプロトコルに安心してアクセスできます。しかし、まだセキュリティ開示が行われていないウォレットやプロジェクトについては、一時的に利用を控えるのがより安全なアプローチかもしれません。

免責事項:本記事の内容はあくまでも筆者の意見を反映したものであり、いかなる立場においても当プラットフォームを代表するものではありません。また、本記事は投資判断の参考となることを目的としたものではありません。

こちらもいかがですか?

ゼロ知識証明がAIのプライバシーと公正な分配を融合:この新しい暗号プリセールが初期支持者にどのように報酬を与えるのか!

MUTMがトップの暗号通貨に選ばれ、5,000ドルの投資が30倍になる可能性

ブレイカーCOC:GameFiのすべてが「検証可能」になったとき、P2E 3.0時代がここに始まる

この記事は、GameFi分野がAxie InfinityからTelegramゲームへと発展してきた経緯を分析しています。Play to Earn 1.0は経済モデルの崩壊や信頼の問題により失敗し、Play for Airdropはユーザーを維持できず一時的な現象に終わったと指摘しています。COCゲームはVWAメカニズムを導入し、オンチェーンで重要なデータを検証することで信頼性の課題を解決し、持続可能な経済モデルの構築を試みています。 要約はMars AIによって生成されました。この要約はMars AIモデルによるものであり、その正確性や完全性はアップデートの過程にあります。

BlackRockはトークン化に賭けるが、IMFは制御不能な「アトミック」ドミノ効果を警告