Rekaman rahasia dari laptop yang dimanipulasi mengungkap bagaimana mata-mata Korea Utara berhasil melewati tim keamanan Anda

Operator Korea Utara tertangkap kamera secara langsung setelah peneliti keamanan memancing mereka ke dalam “laptop pengembang” yang dipasangi jebakan, merekam bagaimana kru yang terkait dengan Lazarus mencoba menyusup ke jalur rekrutmen kerja crypto AS dengan menggunakan alat perekrutan AI dan layanan cloud yang sah.

Evolusi kejahatan siber yang disponsori negara ini dilaporkan terekam secara real time oleh para peneliti di BCA LTD, NorthScan, dan platform analisis malware ANY.RUN.

Menangkap penyerang Korea Utara

Hacker News membagikan bagaimana, dalam operasi penjebakan yang terkoordinasi, tim tersebut menerapkan “honeypot,” yaitu lingkungan pengawasan yang disamarkan sebagai laptop pengembang yang sah, untuk memancing Lazarus Group.

Rekaman yang dihasilkan memberikan gambaran paling jelas bagi industri tentang bagaimana unit Korea Utara, khususnya divisi Famous Chollima, melewati firewall tradisional dengan cara direkrut oleh departemen sumber daya manusia target.

Operasi dimulai ketika peneliti membuat persona pengembang dan menerima permintaan wawancara dari perekrut dengan nama samaran “Aaron.” Alih-alih mengirimkan muatan malware standar, perekrut tersebut mengarahkan target ke pengaturan kerja jarak jauh yang umum di sektor Web3.

Saat peneliti memberikan akses ke “laptop,” yang sebenarnya adalah mesin virtual yang diawasi ketat dan dirancang untuk meniru workstation berbasis AS, operator tidak mencoba mengeksploitasi kerentanan kode.

Alih-alih, mereka fokus membangun kehadiran mereka sebagai karyawan teladan.

Membangun kepercayaan

Setelah berada di lingkungan yang terkontrol, operator menunjukkan alur kerja yang dioptimalkan untuk berbaur, bukan membobol.

Mereka menggunakan perangkat lunak otomasi pekerjaan yang sah, termasuk Simplify Copilot dan AiApply, untuk menghasilkan jawaban wawancara yang rapi dan mengisi formulir aplikasi secara massal.

Pemanfaatan alat produktivitas Barat ini menyoroti eskalasi yang mengkhawatirkan, menunjukkan bahwa aktor negara memanfaatkan teknologi AI yang dirancang untuk mempercepat perekrutan perusahaan justru untuk mengalahkan sistem tersebut.

Penyelidikan mengungkap bahwa penyerang mengalihkan lalu lintas mereka melalui Astrill VPN untuk menyamarkan lokasi dan menggunakan layanan berbasis browser untuk menangani kode otentikasi dua faktor yang terkait dengan identitas curian.

Tujuan akhirnya bukanlah penghancuran langsung, melainkan akses jangka panjang. Operator mengkonfigurasi Google Remote Desktop melalui PowerShell dengan PIN tetap, memastikan mereka dapat mempertahankan kendali atas mesin meskipun host mencoba mencabut hak istimewa.

Jadi, perintah mereka bersifat administratif, menjalankan diagnostik sistem untuk memvalidasi perangkat keras.

Pada dasarnya, mereka tidak berusaha membobol wallet secara langsung.

Alih-alih, orang Korea Utara berusaha menempatkan diri sebagai orang dalam yang tepercaya, memposisikan diri untuk mengakses repositori internal dan dasbor cloud.

Aliran pendapatan bernilai miliaran dolar

Insiden ini merupakan bagian dari kompleks industri yang lebih besar yang telah mengubah penipuan pekerjaan menjadi penggerak utama pendapatan bagi rezim yang terkena sanksi.

Multilateral Sanctions Monitoring Team baru-baru ini memperkirakan bahwa kelompok yang terkait dengan Pyongyang telah mencuri sekitar $2,83 miliar dalam aset digital antara 2024 dan September 2025.

Angka ini, yang mewakili sekitar sepertiga dari pendapatan valuta asing Korea Utara, menunjukkan bahwa pencurian siber telah menjadi strategi ekonomi negara.

Efektivitas vektor serangan “lapisan manusia” ini terbukti secara menghancurkan pada Februari 2025 selama pelanggaran di bursa Bybit.

Dalam insiden tersebut, penyerang yang dikaitkan dengan kelompok TraderTraitor menggunakan kredensial internal yang telah dikompromikan untuk menyamarkan transfer eksternal sebagai pergerakan aset internal, hingga akhirnya menguasai smart contract cold-wallet.

Krisis kepatuhan

Pergeseran ke arah rekayasa sosial menciptakan krisis tanggung jawab yang parah bagi industri aset digital.

Awal tahun ini, perusahaan keamanan seperti Huntress dan Silent Push mendokumentasikan jaringan perusahaan front, termasuk BlockNovas dan SoftGlide, yang memiliki registrasi perusahaan AS yang sah dan profil LinkedIn yang kredibel.

Entitas-entitas ini berhasil membujuk pengembang untuk menginstal skrip berbahaya dengan dalih penilaian teknis.

Bagi petugas kepatuhan dan Chief Information Security Officer, tantangannya telah berubah. Protokol Know Your Customer (KYC) tradisional berfokus pada klien, namun alur kerja Lazarus memerlukan standar “Know Your Employee” yang ketat.

Departemen Kehakiman telah mulai menindak, menyita $7,74 juta yang terkait dengan skema TI ini, namun jeda deteksi masih tinggi.

Seperti yang ditunjukkan oleh operasi BCA LTD, satu-satunya cara untuk menangkap aktor-aktor ini mungkin adalah beralih dari pertahanan pasif ke penipuan aktif, menciptakan lingkungan terkontrol yang memaksa pelaku ancaman mengungkap teknik mereka sebelum mereka diberikan akses ke kas perusahaan.

Artikel Secret footage from a rigged laptop exposes how North Korean spies are slipping past your security team pertama kali muncul di CryptoSlate.

Disclaimer: Konten pada artikel ini hanya merefleksikan opini penulis dan tidak mewakili platform ini dengan kapasitas apa pun. Artikel ini tidak dimaksudkan sebagai referensi untuk membuat keputusan investasi.

Kamu mungkin juga menyukai

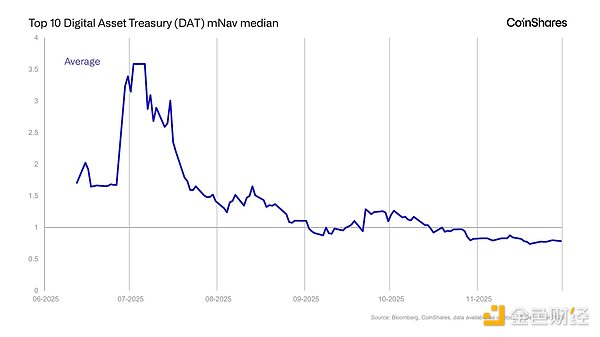

Perusahaan DAT: Sebuah Konsep yang Sedang Bertransformasi

Vitalik memuji peningkatan Ethereum Fusaka.

Berita trending

LainnyaKebenaran di balik anjloknya BTC: Bukan karena runtuhnya kripto, melainkan dampak guncangan yen yang memicu deleveraging global

Laporan Harian Bitget (4 Desember)|Solana Mobile akan meluncurkan token SKR; Ethereum mainnet berhasil mengaktifkan upgrade Fusaka; Klaim awal tunjangan pengangguran AS akan diumumkan hari ini pukul 21:30