Analisis teknis pencurian UXLINK sekitar 11,3 juta dolar AS

Penyerang melalui serangkaian operasi, termasuk memanggil fungsi execTransaction dari kontrak Gnosis Safe Proxy dan kontrak MultiSend, secara bertahap menghapus Owner lain, akhirnya mengambil alih kontrak dan secara jahat mencetak token UXLINK.

Judul Asli: "Analisis Teknis UXLINK Dicuri Sekitar 11.3 Juta Dolar AS"

Sumber Asli: ExVul Security

Deskripsi Kejadian

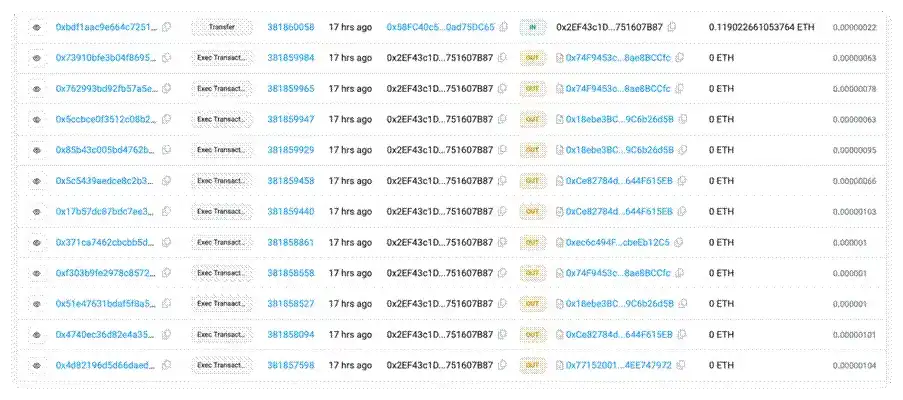

Pada 23 September, kunci privat dompet multi-signature proyek UXLINK bocor, menyebabkan aset mata uang kripto senilai sekitar 11.3 juta dolar AS dicuri dan telah dipindahkan secara tersebar ke beberapa bursa terpusat (CEX) dan terdesentralisasi (DEX). Segera setelah serangan terjadi, kami bersama UXLINK menyelidiki dan menganalisis serangan ini serta memantau aliran dana. UXLINK segera menghubungi bursa-bursa utama untuk meminta pembekuan dana yang mencurigakan, telah melaporkan kepada polisi dan lembaga terkait untuk mencari dukungan hukum dan pemulihan aset. Sebagian besar aset hacker telah ditandai dan dibekukan oleh bursa-bursa utama, sehingga meminimalkan risiko lebih lanjut bagi komunitas. Pihak proyek berjanji akan tetap transparan kepada komunitas, dan ExVul juga akan terus menganalisis serta memantau perkembangan kejadian ini.

()

Perkembangan Terbaru

Dalam proses perpindahan dana hacker, dana yang masuk ke bursa telah dibekukan. Melalui pelacakan awal di blockchain ditemukan bahwa hacker yang sebelumnya mencuri aset UXLINK diduga menjadi korban serangan phishing Inferno

Drainer. Setelah diverifikasi, sekitar 542 juta token $UXLINK yang diperoleh secara ilegal telah dicuri melalui metode "phishing otorisasi".

Analisis Serangan

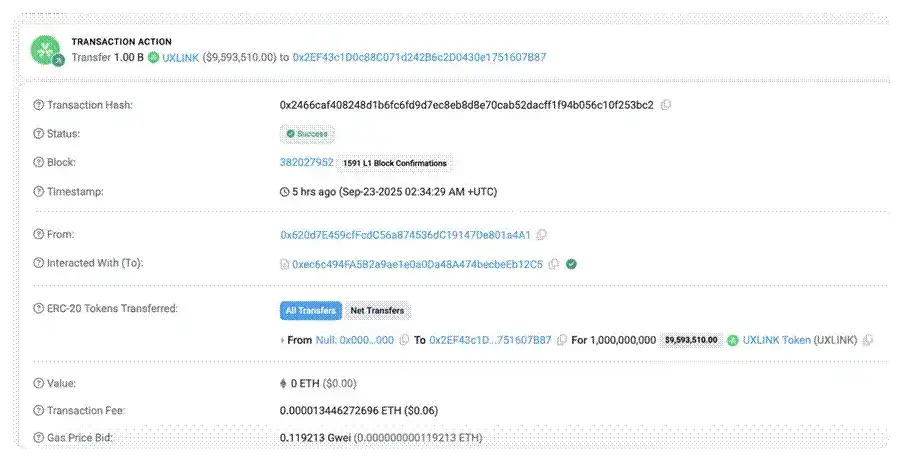

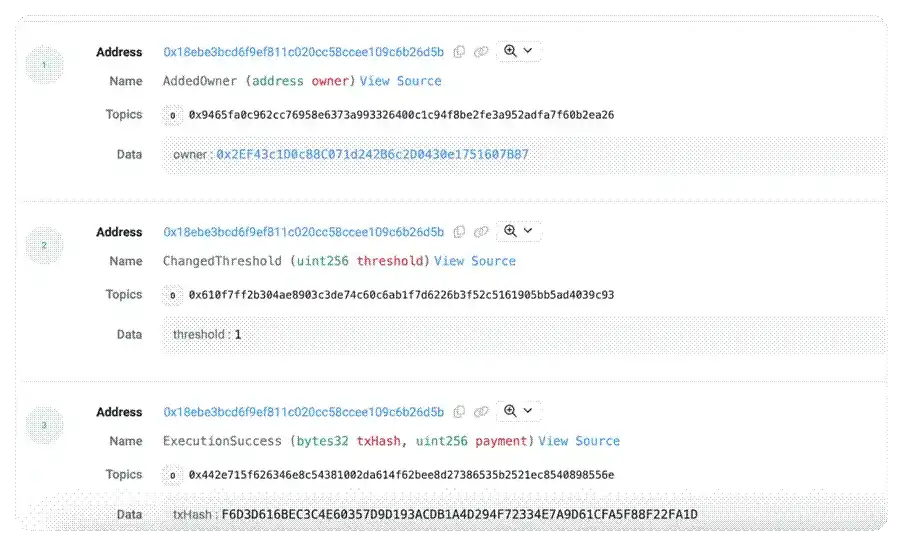

1. Sebelumnya, karena Owner multi-signature pada kontrak melakukan operasi jahat atau terjadi kebocoran kunci privat, alamat jahat ditambahkan sebagai akun multi-signature, sementara ambang tanda tangan (threshold) kontrak diatur ulang menjadi 1, yaitu hanya membutuhkan tanda tangan satu akun untuk menjalankan operasi kontrak. Hacker menetapkan alamat Owner baru menjadi 0x2EF43c1D0c88C071d242B6c2D0430e1751607B87.

()

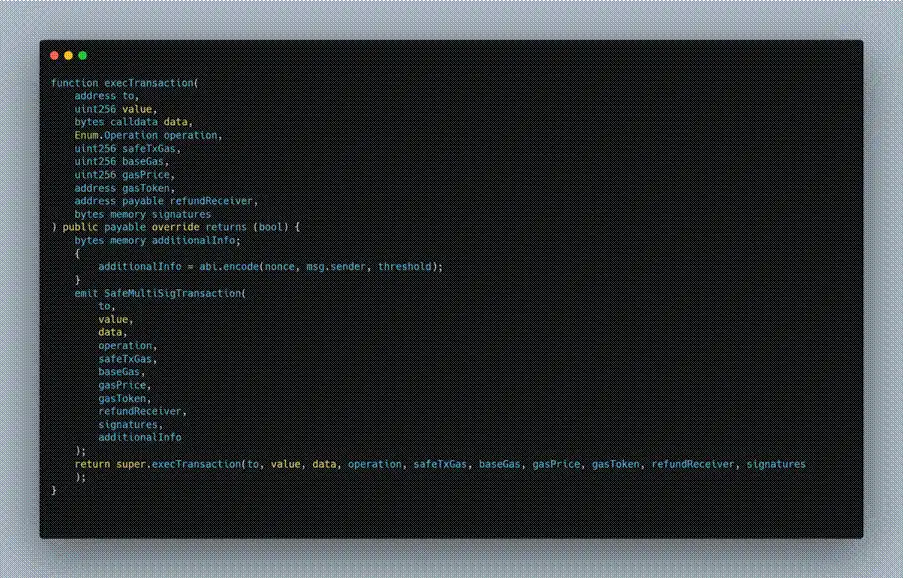

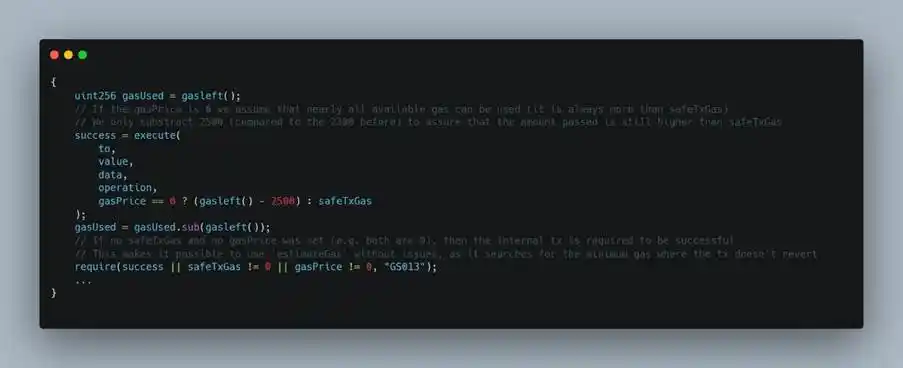

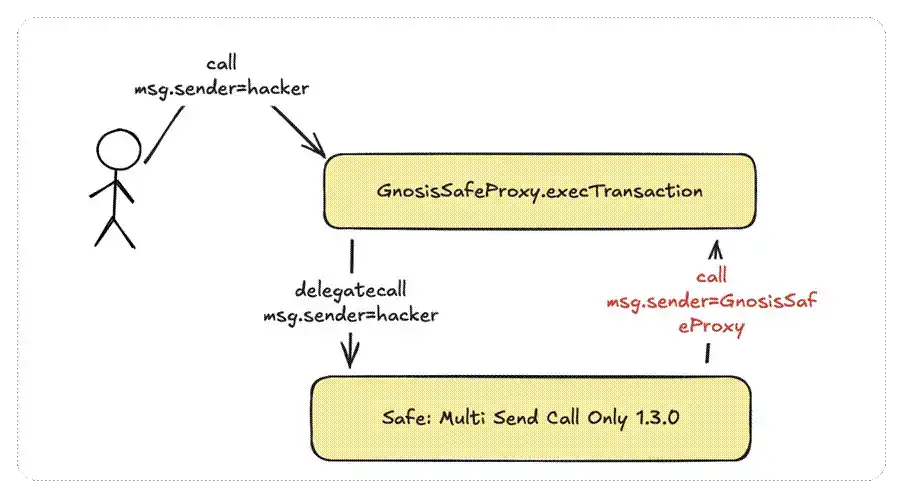

2. Penyerang pertama-tama memanggil fungsi execTransaction dalam kontrak Gnosis Safe Proxy. Fungsi ini menjadi pintu masuk untuk menghapus anggota multi-signature secara jahat, dan semua operasi jahat selanjutnya dijalankan di dalam transaksi ini.

()

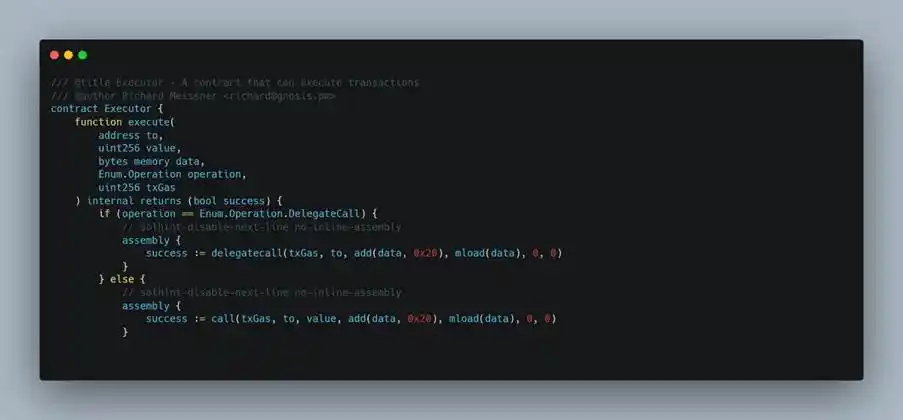

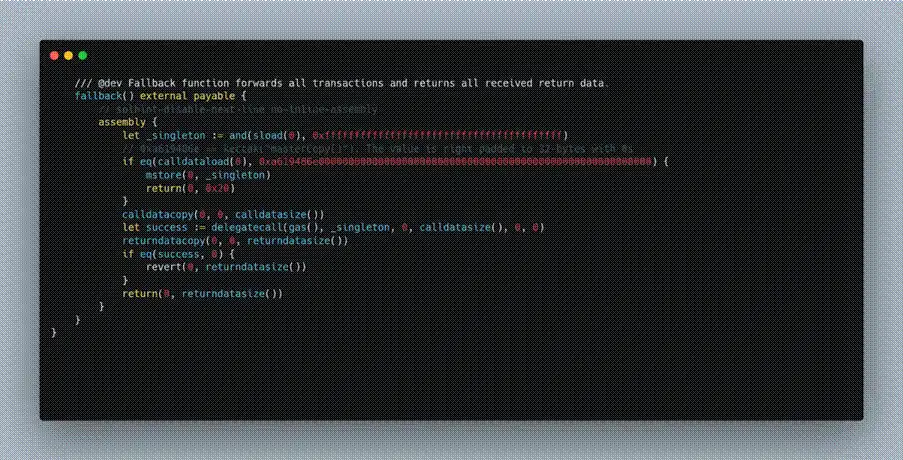

3. Saat memanggil execTransaction, penyerang menentukan operasi jahat dalam parameter data: memanggil kontrak implementasi Safe: Multi Send Call

Only 1.3.0 melalui delegatecall.

()

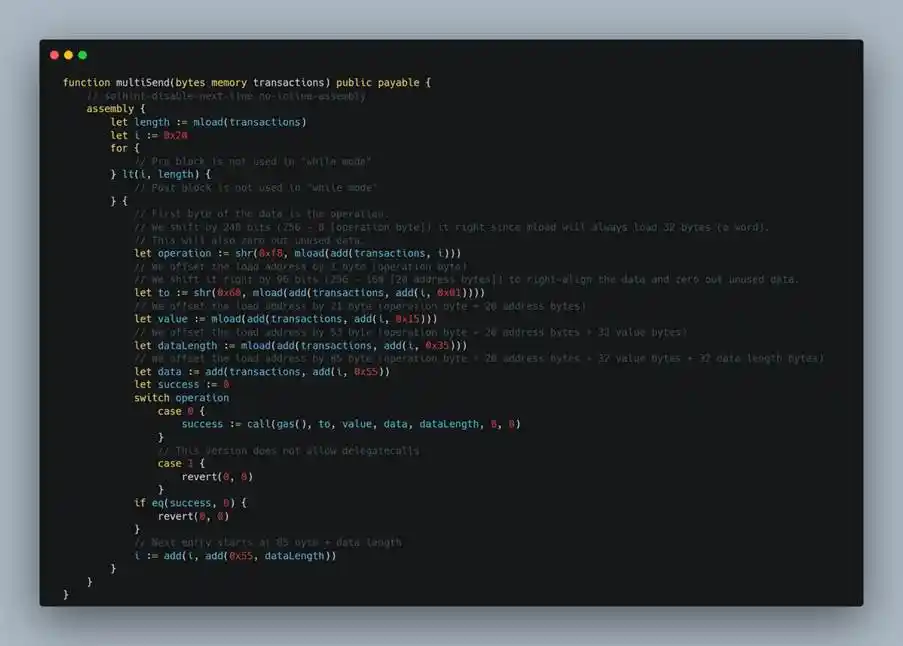

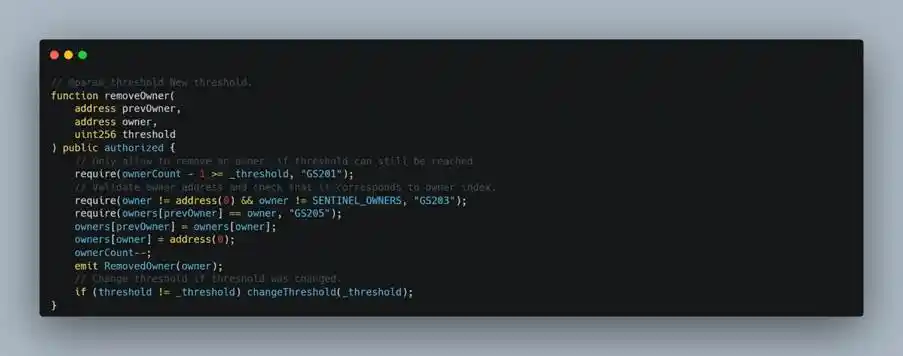

4. Dalam fungsi multiSend pada Safe: Multi Send Call Only 1.3.0, alur eksekusi kembali ke fungsi removeOwner pada kontrak Gnosis Safe Proxy. Proses spesifiknya adalah: penyerang terlebih dahulu memanggil kontrak implementasi MultiSend melalui delegatecall pada kontrak proxy, sehingga berjalan dalam konteks kontrak proxy; kemudian, multiSend berdasarkan parameter yang dibuat penyerang, memanggil kembali kontrak Gnosis Safe Proxy itu sendiri dengan cara call dan memicu fungsi removeOwner, sehingga menghapus alamat Owner yang ada.

()

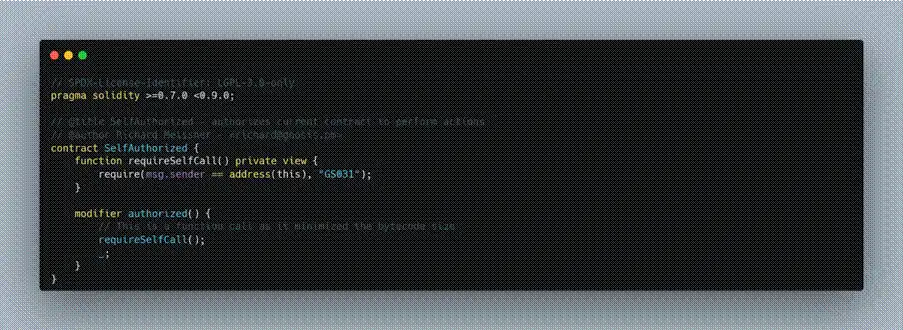

5. Kunci keberhasilan pemanggilan ini adalah memenuhi kondisi msg.sender== address(this). Dalam fungsi removeOwner, untuk mencegah pemanggilan langsung dari luar, kontrak menetapkan verifikasi authorized, di mana logika internalnya biasanya mengharuskan pemanggil adalah kontrak itu sendiri (msg.sender == address(this)). Oleh karena itu, hanya ketika proses internal kontrak memanggil dirinya sendiri, removeOwner dapat berhasil dijalankan.

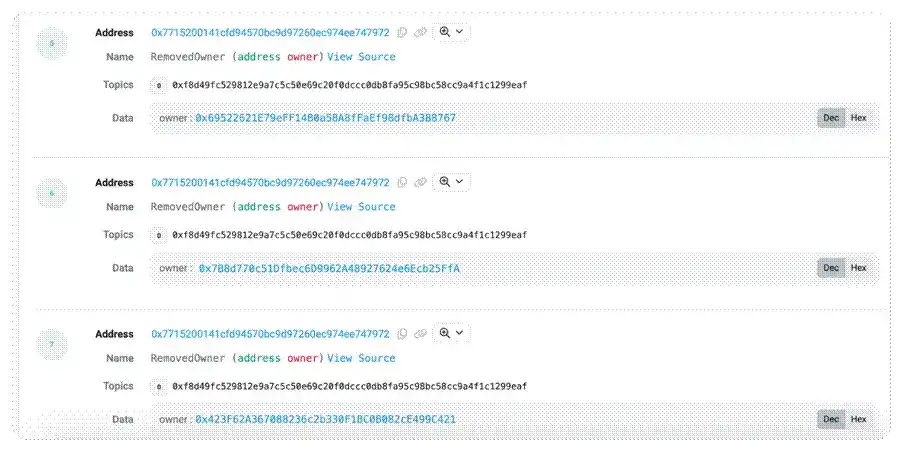

6. Hacker menggunakan metode di atas untuk menghapus Owner lain dalam multi-signature satu per satu, merusak mekanisme multi-signature dan akhirnya mengambil alih kontrak.

7. Sampai di sini, penyerang dengan terus mengulangi langkah-langkah di atas, menyebabkan mekanisme keamanan multi-signature yang lama benar-benar gagal. Pada saat ini, hanya dengan tanda tangan satu Owner jahat sudah cukup untuk melewati verifikasi multi-signature, sehingga dapat mengendalikan kontrak sepenuhnya.

()

Ringkasan

Karena Owner multi-signature melakukan operasi jahat atau terjadi kebocoran kunci privat, penyerang menambahkan alamat jahat sebagai anggota multi-signature dan mengatur ambang tanda tangan (threshold) Gnosis Safe Proxy menjadi 1, sehingga desain keamanan multi-signature yang lama benar-benar gagal. Setelah itu, satu Owner jahat saja sudah cukup untuk melewati verifikasi multi-signature. Penyerang kemudian secara bertahap menghapus Owner lain dalam kontrak, akhirnya mengendalikan kontrak sepenuhnya, dan selanjutnya memindahkan aset kontrak serta mencetak token $UXLINK secara jahat di blockchain.

Insiden serangan ini menyoroti peran penting manajemen multi-signature dalam keamanan blockchain. Meskipun proyek ini menggunakan mekanisme multi-signature Safe dan mengonfigurasi beberapa akun multi-signature, karena metode manajemen yang cacat, akhirnya desain multi-signature menjadi tidak berguna. Tim ExVul menyarankan agar pihak proyek sebisa mungkin menerapkan desentralisasi dalam manajemen multi-signature, misalnya dengan membiarkan anggota yang berbeda menyimpan kunci privat secara terpisah, serta menggunakan berbagai metode penyimpanan kunci privat, sehingga memastikan mekanisme multi-signature benar-benar memberikan perlindungan keamanan yang seharusnya.

Lampiran

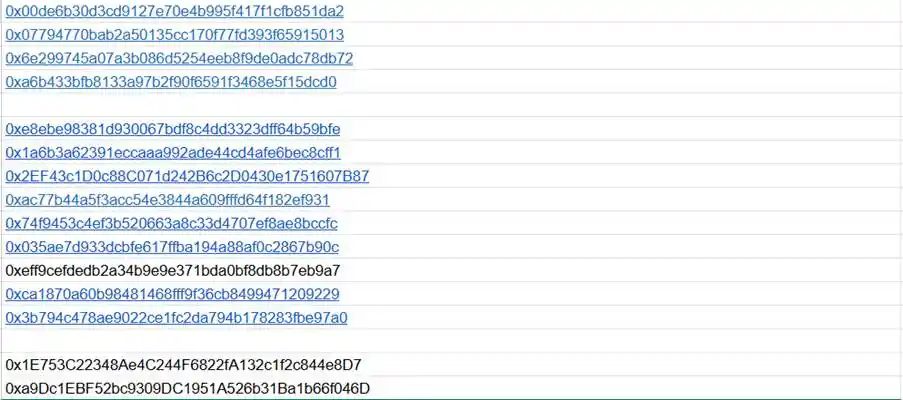

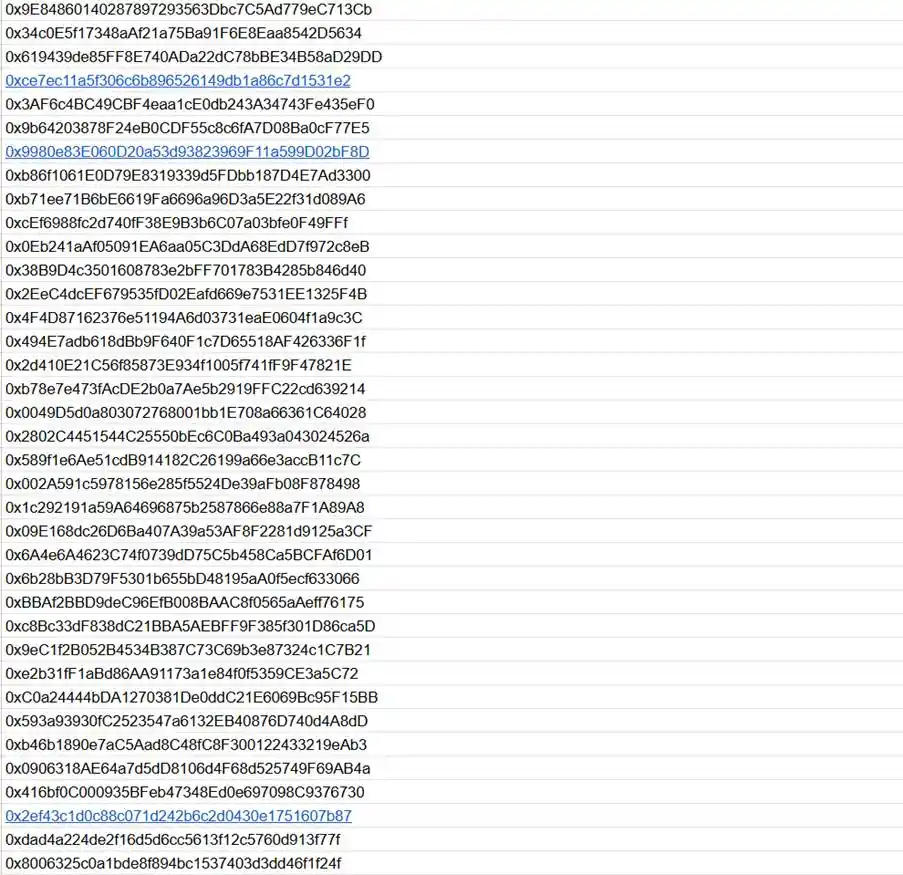

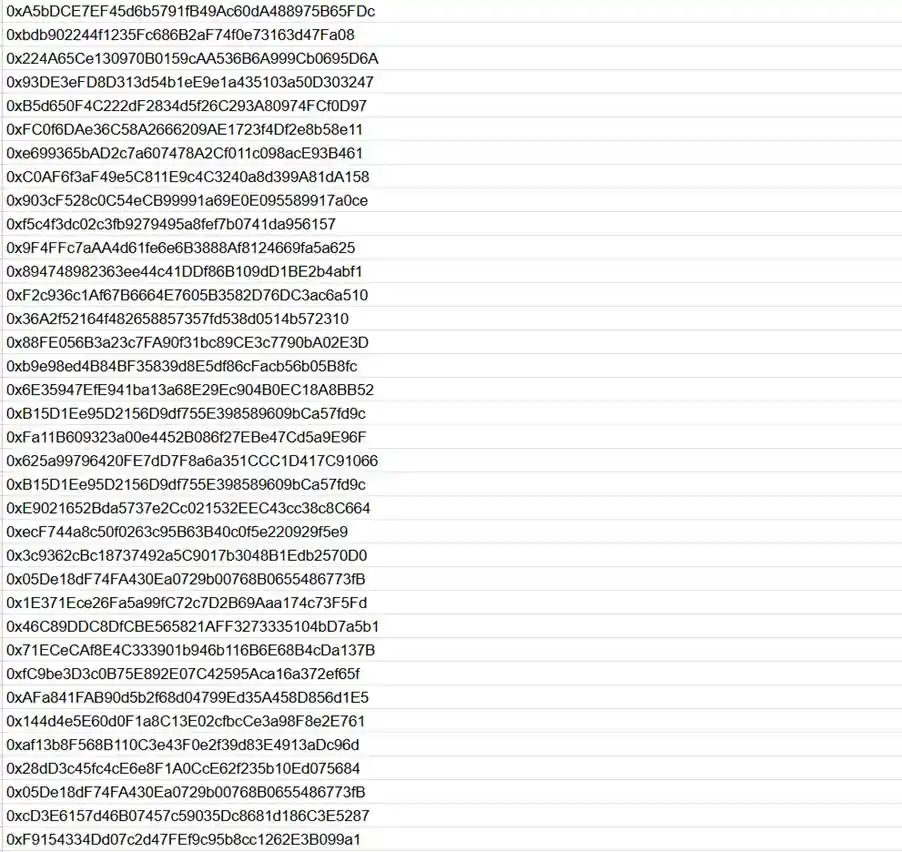

Berikut adalah alamat yang diduga milik hacker yang dilacak di blockchain oleh tim ExVul:

Disclaimer: Konten pada artikel ini hanya merefleksikan opini penulis dan tidak mewakili platform ini dengan kapasitas apa pun. Artikel ini tidak dimaksudkan sebagai referensi untuk membuat keputusan investasi.

Kamu mungkin juga menyukai

Devcon 8 Akan Hadir di Mumbai pada 2026: Ethereum Memilih India untuk Acara Utama

Apakah masalah keamanan DeFi hanya bisa dikompromikan dengan "otorisasi tak terbatas" dan "mempercayai pihak ketiga"?

Masalah keamanan DeFi tidak pernah menjadi teka-teki yang tidak dapat dipecahkan.

Laporan Mingguan Industri TRON: "Apakah kemungkinan penurunan suku bunga pada bulan Desember meningkat?" atau meredakan tren pasar yang lesu, penjelasan mendalam tentang mesin ZK Orochi Network untuk mewujudkan privasi DA

Laporan mingguan industri TRON.

Laporan Mingguan ETF Kripto | Minggu lalu, ETF spot Bitcoin di Amerika Serikat mencatat arus keluar bersih sebesar 1,216 miliar dolar AS; ETF spot Ethereum di Amerika Serikat mencatat arus keluar bersih sebesar 500 juta dolar AS

BlackRock telah mendaftarkan iShares Ethereum Staking ETF di negara bagian Delaware.