Auteur : Chain Revelation

Introduction : La crise de la « forêt sombre » de Bitcoin

Dans le monde de la blockchain, chaque nœud ressemble à une étoile dans l’univers, indépendant mais interconnecté, construisant ensemble un monde financier décentralisé. Bitcoin, pionnier de ce réseau, repose sur de puissants algorithmes cryptographiques pour assurer sa sécurité. Cependant, ce système de sécurité n’est pas infaillible. Une technologie venue du futur — l’ordinateur quantique — est en train d’émerger discrètement. À l’instar de la flotte Trisolarienne dans « Le Problème à trois corps », elle possède la capacité de « frapper en abaissant la dimension » et, une fois mature, elle lancera une attaque fatale contre Bitcoin et l’ensemble de l’écosystème blockchain.

Alors, que faire si les ordinateurs quantiques parviennent à casser Bitcoin dans un avenir proche ? Cette bataille pour la survie sur la chaîne, dans la « forêt sombre », laisse-t-elle encore une possibilité de riposte ?

Chapitre 1 : Bitcoin va subir une « frappe de réduction dimensionnelle » venue du quantique

Dans le roman « Le Problème à trois corps », l’arme la plus terrifiante n’est pas le canon laser, mais la « frappe de réduction dimensionnelle » — une civilisation de dimension supérieure ne combat pas sur le même plan que vous, elle compresse directement l’espace tridimensionnel en deux dimensions. Toutes vos défenses, toutes vos forteresses, s’effondrent instantanément en une feuille de papier. L’« impossibilité » mathématique sur laquelle repose Bitcoin devient « très facile » face au calcul quantique.

IBM Quantum System One à Ehningen, Allemagne. Source : Wikipedia

1.1 La « barrière technologique » de Bitcoin vs. l’arme « goutte d’eau » de l’ordinateur quantique

Bitcoin : la norme cryptographique des années 80

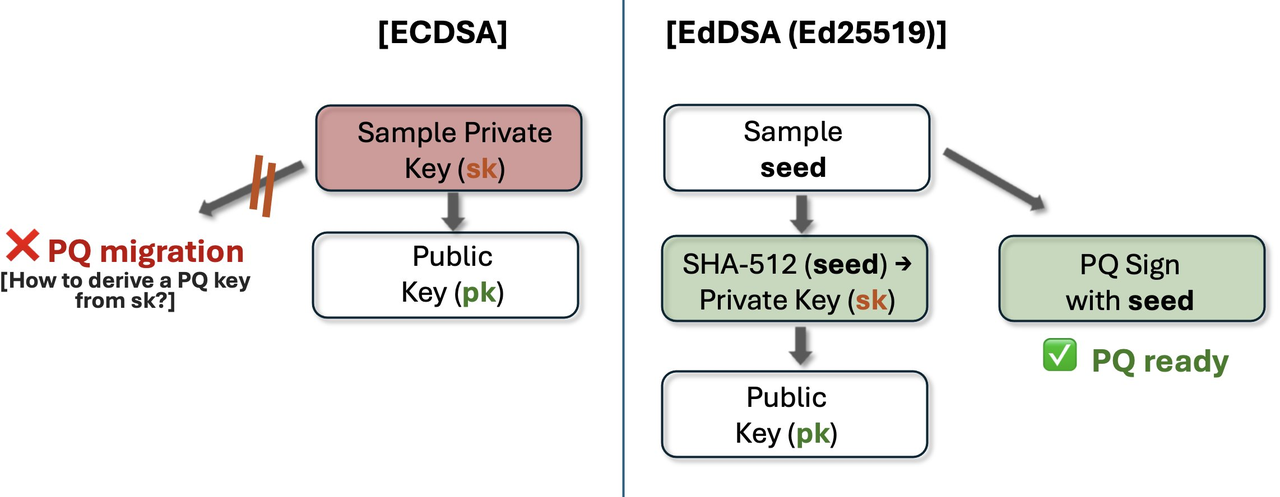

La sécurité centrale de Bitcoin repose sur l’algorithme ECDSA, une norme cryptographique proposée pour la première fois en 1985. Dans ce système, chaque utilisateur possède une paire de clés : la clé privée est la « pensée » de l’utilisateur, connue de lui seul ; la clé publique est une « preuve d’identité » publique, utilisée pour vérifier la légitimité des transactions.

Grâce à une fonction mathématique à sens unique, il est facile de générer une clé publique à partir d’une clé privée, mais il est pratiquement impossible de déduire la clé privée à partir de la clé publique avec la puissance de calcul traditionnelle. Le réseau Bitcoin utilise des clés de 256 bits, ce qui signifie qu’une attaque par force brute avec les ordinateurs classiques les plus puissants prendrait plus de temps que l’âge de l’univers. C’est cette « impossibilité » mathématique qui protège la sécurité du réseau Bitcoin.

Ordinateur quantique : la nouvelle technologie « goutte d’eau » pour casser la cryptographie

L’ordinateur quantique est un dispositif de calcul totalement différent des ordinateurs traditionnels, utilisant des propriétés de la physique quantique telles que la superposition et l’intrication pour effectuer des calculs, avec une capacité théorique exponentielle pour certains problèmes.

L’apparition des ordinateurs quantiques change les règles du jeu — en théorie, grâce à l’algorithme de Shor, un ordinateur quantique suffisamment puissant peut déduire la clé privée à partir de la clé publique en un temps raisonnable. C’est comme la sonde « goutte d’eau » des Trisolariens, capable de traverser sans effort les défenses humaines les plus solides. Leur mode d’attaque présente les caractéristiques suivantes :

-

Discrétion : Une fois la clé privée obtenue, l’attaquant peut signer légalement des transactions falsifiées, et tout le réseau pensera qu’il s’agit d’opérations normales du propriétaire de l’actif. Comme la surveillance par les sophons dans « Le Problème à trois corps », tout se fait en silence.

-

Sélectivité : Les portefeuilles dont la clé publique est déjà exposée sont les plus vulnérables, en particulier les adresses utilisées lors des premières transactions Bitcoin. Kapil Dhiman, PDG de Quranium, avertit : « Les bitcoins de Satoshi deviendront des cibles faciles. Si ces bitcoins sont déplacés, la confiance dans Bitcoin s’effondrera complètement avant même que le système ne s’écroule. »

-

« Voler d’abord, décrypter ensuite » : Les attaquants peuvent copier dès maintenant les données publiques sur la blockchain et attendre que la technologie quantique soit mature pour les décrypter. Même si le réseau est mis à jour vers des algorithmes plus sûrs, les anciennes adresses, les portefeuilles inactifs depuis longtemps et certains modèles de smart contracts pourraient devenir vulnérables.

1.2 Crise de confiance et chronologie : plus d’1 million de bitcoins de Satoshi

Le National Cyber Security Centre du Royaume-Uni recommande aux organisations de définir une feuille de route pour la migration vers la cryptographie post-quantique d’ici 2028 et de la terminer vers 2035. Pour les systèmes blockchain conçus pour durer des décennies, il faut commencer à se préparer dès maintenant.

Certaines estimations précoces pensent que le moment où les ordinateurs quantiques deviendront réellement efficaces pourrait être en 2030. Cela signifie que l’industrie de la blockchain n’a plus beaucoup de temps.

Dans un tel scénario d’attaque quantique, la blockchain continuera de fonctionner normalement — les blocs continueront d’être extraits, le registre restera intact, mais la propriété des actifs aura silencieusement changé. Cette situation est plus effrayante qu’une panne technique, car elle détruit la confiance dans tout le système.

Dès que les plus d’1 million de bitcoins de Satoshi commenceront à bouger, le marché sombrera dans la panique. Même si, techniquement, la blockchain reste sûre, le prix pourrait s’effondrer, déclenchant une réaction en chaîne qui toucherait les marchés financiers traditionnels ayant massivement adopté les cryptomonnaies.

Si Bitcoin ne parvient pas à résoudre le problème quantique dans l’année à venir, l’or surpassera toujours Bitcoin. À ce sujet, le fondateur du fonds quantitatif Bitcoin et d’actifs numériques Carpriole a publié le mois dernier un message sur X.

Deuxième partie : Le plan « Wallfacer » des Layer1

Dans « Le Problème à trois corps », il y a une idée brillante : lorsque l’humanité découvre que la civilisation extraterrestre surveille tout sur Terre via les sophons, tous les plans de défense sont déjoués à l’avance. Que faire ? L’ONU propose le « plan Wallfacer » — choisir quelques « Wallfacers » et leur donner le pouvoir de mobiliser les ressources mondiales pour préparer la bataille à venir.

Face à la future frappe de réduction dimensionnelle du calcul quantique, le monde de la blockchain a également besoin de « Wallfacers ». Et le National Institute of Standards and Technology (NIST) des États-Unis joue ce rôle. De 2022 à 2024, le NIST a sélectionné et lancé la standardisation des premiers algorithmes cryptographiques post-quantiques. Ces nouveaux algorithmes, semblables aux armes interstellaires développées dans « Le Problème à trois corps », présentent certes des inconvénients comme une taille de signature plus grande et une complexité accrue, mais ils offrent des solutions réalistes pour protéger la blockchain contre les attaques quantiques.

Face à la même menace, différentes blockchains L1 ont choisi des stratégies de survie différentes.

2.1 Stratégie 1 : Exploration multi-voies (expérience Wallfacer)

Dans « Le Problème à trois corps », les Wallfacers peuvent expérimenter dans plusieurs directions en même temps, sans avoir à s’expliquer, car personne ne sait quelle voie réussira. Certains projets blockchain majeurs adoptent une stratégie similaire : essayer plusieurs solutions techniques en parallèle pour trouver la meilleure dans la pratique.

Ethereum : exploration technologique tous azimuts

Le groupe de recherche Ethereum élabore une liste de tâches pour la migration post-quantique, incluant de nouveaux types de transactions, des expériences de rollup et des wrappers basés sur le zero-knowledge. Ils ne misent pas sur une seule solution, mais avancent sur plusieurs fronts pour voir laquelle est la plus viable et efficace.

Solana : refuge sécurisé optionnel

Solana a lancé un coffre-fort anti-quantique optionnel, la solution « Solana Winternitz Vault » mettant en œuvre un système de signature basé sur le hash complexe, générant une nouvelle clé à chaque transaction.

Sui : chemin de mise à niveau progressif

L’équipe de recherche de Sui a publié une voie de mise à niveau quantique sécurisée, proposant avec des partenaires académiques une migration évitant les hard forks destructeurs. C’est une stratégie progressive, minimisant l’impact sur les utilisateurs existants.

Le cœur de cette stratégie est le « choix » : il ne s’agit pas de forcer tout le monde à mettre à niveau, mais d’offrir plusieurs options pour que le marché et les utilisateurs décident eux-mêmes.

2.2 Stratégie 2 : Transformer l’ancien monde (plan bunker)

Dans « Le Problème à trois corps », le « plan bunker » ne consiste pas à tout raser pour reconstruire, mais à construire un refuge derrière une géante gazeuse — l’ancien monde continue de fonctionner, tandis que le nouveau système de défense est progressivement mis en place. Certains projets blockchain adoptent une stratégie similaire : ajouter une couche de sécurité quantique sur le système existant, permettant la coexistence des anciens et nouveaux systèmes, et une migration progressive des utilisateurs.

Algorand : ajouter une défense aux points clés

Algorand est un exemple typique d’application de la technologie post-quantique en production. En 2022, il a introduit les « State Proofs », utilisant le schéma de signature basé sur les réseaux FALCON, standardisé par le NIST. Ces preuves valident l’état du registre Algorand tous les quelques centaines de blocs, fournissant un service de validation quantique sécurisée à d’autres chaînes. Récemment, Algorand a également démontré sur le mainnet une transaction post-quantique complète, montrant la signature logique basée sur Falcon.

Cardano : planification à long terme sur deux rails

Cardano utilise encore la signature Ed25519 pour l’instant, mais son équipe considère la préparation quantique comme un avantage différenciateur à long terme. Le fondateur Charles Hoskinson a décrit un plan combinant une chaîne de preuve indépendante, des certificats Mithril et des signatures post-quantiques conformes aux normes NIST.

2.3 Stratégie 3 : Construire un nouveau monde (villes en anneau)

À la fin de « Le Problème à trois corps », l’humanité ne tente plus de défendre la Terre, mais construit directement une nouvelle civilisation dans l’espace — sans fardeau historique, sans compromis, tout est conçu pour le nouvel environnement dès la première brique. Certains nouveaux projets blockchain ont choisi cette voie : construire un système entièrement résistant au quantique à partir de zéro.

-

Naoris Protocol : Mentionné dans une proposition soumise à la SEC, axé sur l’infrastructure post-quantique.

-

Quranium : Utilise l’algorithme de signature numérique sans état basé sur le hash (SPHINCS+) approuvé par le NIST, conçu pour l’ère quantique dès la couche protocole.

-

Quantum Resistant Ledger (QRL) : Lancé en 2018, construit sur la signature XMSS basée sur le hash, l’une des premières blockchains résistantes au quantique.

Ces projets n’ont pas à se soucier de la rétrocompatibilité, ni de la migration des anciens utilisateurs, ni de l’équilibre difficile entre performance et sécurité. Ils construisent directement des colonies dans le « nouvel univers », attendant l’arrivée de l’ère quantique.

Troisième partie : La loi de la forêt sombre — chacun doit faire un choix

3.1 Stratégies pour les utilisateurs individuels

Éviter l’inactivité prolongée : Vérifiez et mettez à jour régulièrement votre portefeuille pour éviter de devenir la « cible privilégiée » d’une attaque quantique.

Préparer la mise à niveau des clés : Dans les prochaines années, de nouveaux types de comptes, des options de signature hybride et des alertes de portefeuille devraient apparaître pour encourager les utilisateurs à mettre à niveau les clés de leurs actifs de grande valeur.

Privilégier l’agilité cryptographique : Choisissez des écosystèmes capables d’ajouter et de faire tourner des primitives cryptographiques sans hard fork destructeur.

3.2 Due diligence des investisseurs

Transparence de la feuille de route : Le projet dispose-t-il d’une feuille de route post-quantique clairement documentée ?

Mise en œuvre réelle : Existe-t-il un prototype ou des fonctionnalités concrètes, ou s’agit-il uniquement de marketing ?

Planification temporelle : Le projet a-t-il déjà commencé à se préparer à la menace quantique des années 2030 ?

Conclusion : Laissez le temps à l’évolution on-chain

Dans « Le Problème à trois corps », le « Porteur d’Épée » peut décider seul du destin de l’humanité, mais il n’y a pas un tel rôle dans le monde de la blockchain. Chaque projet explore sa propre voie, quelle solution fonctionnera ? Nul ne le sait. Mais c’est précisément la résilience de la décentralisation — pas de point de défaillance unique, pas de réponse unique.

La menace du calcul quantique n’est pas une fin, mais un début. La blockchain ne pourra peut-être pas préserver tout le passé, mais tant que les principes fondamentaux demeurent — décentralisation, résistance à la censure, absence de confiance requise — la civilisation perdurera.

Donnez la civilisation au temps, donnez l’évolution on-chain au temps — seules les civilisations préparées peuvent accéder à la dimension suivante.