En 5 ans, Balancer, le protocole DeFi historique, a subi 6 incidents majeurs avec des pertes dépassant les 100 millions, retraçant l’historique des attaques de hackers.

Introduction de Chainfeeds :

Pour les observateurs, la DeFi est une expérience sociale inédite ; pour les participants, un vol dans la DeFi est une leçon coûteuse.

Source de l'article :

Deep Tide TechFlow

Opinion :

Deep Tide TechFlow : Après l'incident, Balancer a rapidement publié une annonce officielle, reconnaissant avoir découvert une vulnérabilité potentiellement affectant les pools V2, et a indiqué que les équipes d'ingénierie et de sécurité enquêtaient sur l'incident en priorité. Les résultats de la vérification et les mesures ultérieures seront publiés une fois que plus d'informations seront disponibles. Parallèlement, l'équipe a annoncé qu'elle était prête à offrir une récompense white hat de 20 % des actifs volés pour récupérer les fonds, avec un délai de 48 heures. Cette réponse, bien que rapide, reste très institutionnelle et n'a pas réussi à apaiser l'anxiété de la communauté. Pour les vétérans de la DeFi, les piratages de Balancer sont presque devenus des nouvelles cycliques. Depuis sa création en 2020, ce protocole historique, autrefois salué comme un market maker flexible, a connu six incidents de sécurité en cinq ans, soit pratiquement un piratage par an. En juin 2020, Balancer a perdu environ 520 000 dollars à cause d'une faille dans la gestion du token déflationniste STA. L'attaquant a exploité la caractéristique de STA qui détruit automatiquement 1 % de frais lors des transferts, empruntant 104 000 ETH sur dYdX et effectuant 24 transactions en boucle dans le pool jusqu'à ce que tout le STA soit épuisé, ne laissant qu'un seul wei, puis a échangé le reste contre ETH, WBTC, LINK et SNX à un prix extrêmement déséquilibré. Cet événement a marqué le premier revers majeur de Balancer et a révélé la fragilité du protocole dans la conception de la compatibilité avec des tokens complexes. Au cours des années suivantes, Balancer a été victime de plusieurs incidents de sécurité. En mars 2023, il a subi des pertes d'environ 11,9 millions de dollars à cause de l'attaque contre Euler Finance. À ce moment-là, Euler a subi une attaque flash loan de 197 millions de dollars, et le pool bb-e-USD de Balancer, qui détenait des eTokens d'Euler, a vu ses fonds transférés vers Euler, représentant 65 % du TVL du pool. Bien que l'équipe ait gelé le pool en urgence, les pertes n'ont pas pu être récupérées. En août de la même année, le pool V2 a subi une attaque exploitant une "erreur d'arrondi", où l'attaquant a profité d'une imprécision dans le Boosted Pool pour manipuler le calcul de l'offre de BPT et retirer des actifs à un taux de change injuste. Bien que Balancer ait émis une alerte le 22 août et demandé aux utilisateurs de retirer leurs fonds, cinq jours plus tard, le hacker a tout de même réussi à attaquer, causant une perte d'environ 2,1 millions de dollars. En septembre, une attaque de détournement DNS a eu lieu : le hacker a compromis le registrar EuroDNS par ingénierie sociale, détourné le domaine balancer.fi et redirigé les utilisateurs vers un site de phishing, utilisant un contrat malveillant Angel Drainer pour inciter à des autorisations de transfert. Bien que cet incident ne soit pas lié à un bug de smart contract, il a mis en évidence la vulnérabilité des protocoles Web3 au niveau de la sécurité Internet traditionnelle. En juin 2024, le projet forké de Balancer, Velocore, a été piraté, avec une perte de 6,8 millions de dollars, l'attaque provenant d'une faille de dépassement dans la conception du pool CPMM, soulignant le risque systémique de l'architecture de type Balancer. L'attaque de novembre 2025 est la plus grave à ce jour. Les sociétés de sécurité Decurity et Defimon Alerts ont indiqué que la faille provenait d'une erreur de logique de contrôle d'accès dans la fonction manageUserBalance du protocole V2. Normalement, le système devrait vérifier si l'appelant est bien le propriétaire du compte, mais le code vérifiait à tort si msg.sender était égal au paramètre personnalisé op.sender de l'utilisateur. Comme op.sender peut être défini arbitrairement par l'utilisateur, l'attaquant a pu usurper une identité et contourner la vérification des permissions pour exécuter l'opération WITHDRAW_INTERNAL, retirant directement les actifs de n'importe quel compte depuis la trésorerie. En d'autres termes, n'importe qui pouvait se faire passer pour le propriétaire de n'importe quel compte et retirer des fonds. Une telle erreur de contrôle d'accès basique dans un protocole mature fonctionnant depuis cinq ans est stupéfiante. L'histoire montre que la complexité et l'itération rapide de Balancer ont continuellement brouillé les frontières de la sécurité — la conception de pools à poids personnalisés permettant jusqu'à huit tokens a certes accru la flexibilité, mais a aussi multiplié de façon exponentielle la surface d'attaque. Avec l'accumulation de fonctionnalités et de dettes techniques, la structure du code de Balancer ressemble à une tour de blocs fragile. La dernière faille révèle non seulement une erreur de contrat, mais aussi une inquiétude sur la trajectoire de développement de la DeFi : dans la frénésie narrative et capitalistique, la robustesse du code semble être devenue une considération secondaire.

Avertissement : le contenu de cet article reflète uniquement le point de vue de l'auteur et ne représente en aucun cas la plateforme. Cet article n'est pas destiné à servir de référence pour prendre des décisions d'investissement.

Vous pourriez également aimer

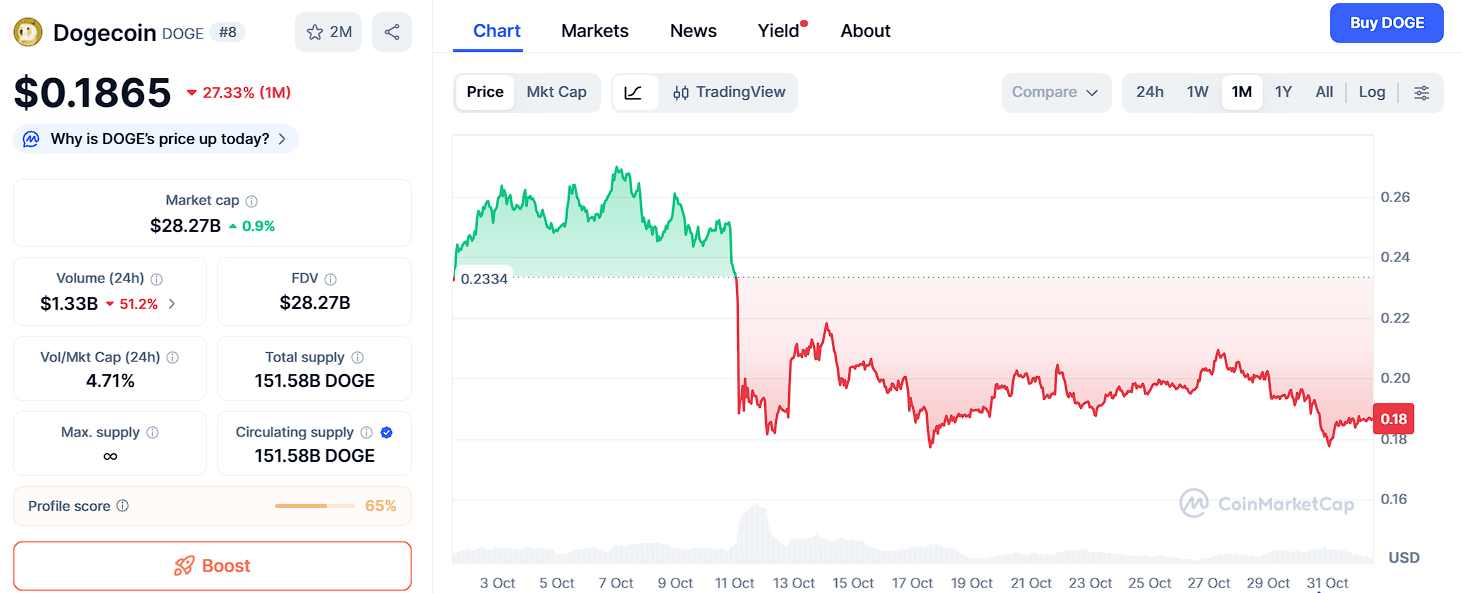

Les 3 principales cryptomonnaies que les analystes prédisent pouvoir faire x100 : Ozak AI, DOGE et XRP

Les rumeurs s’intensifient autour de MUTM à 0,035 $, éclipsant Solana (SOL) comme la prochaine crypto à exploser

Les configurations des altcoins semblent solides : acheter lors du repli ou attraper un couteau qui tombe ?