Comment le gouvernement américain transfère-t-il des bitcoins d'une valeur de 14 milliards de dollars ?

Lorsque la génération de la clé privée n'est pas aléatoire...

Lorsque la génération de la clé privée n’est pas aléatoire...

Auteur : ChandlerZ, Foresight News

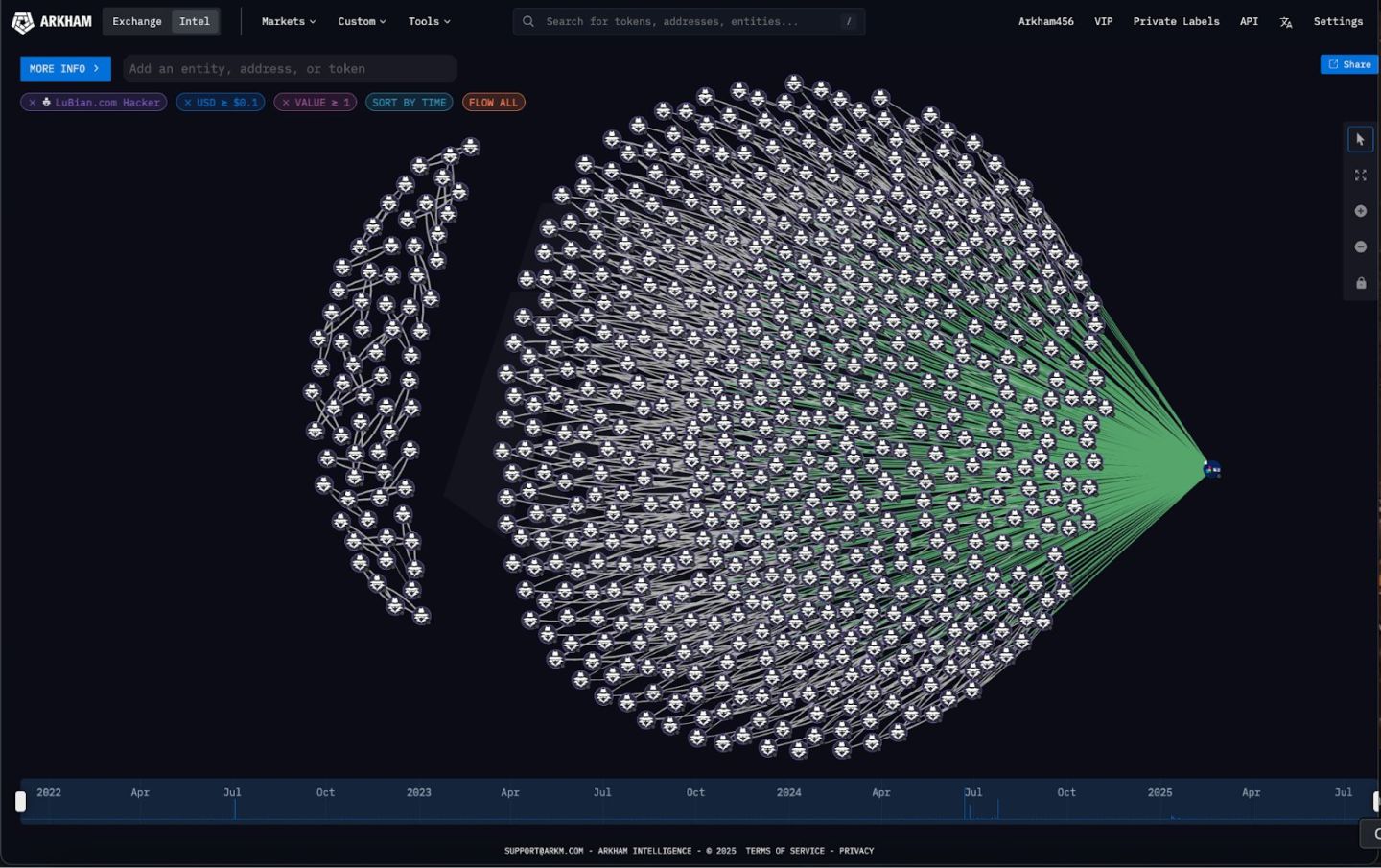

Le 28 décembre 2020, près de 127 000 bitcoins ont été vidés en deux heures de portefeuilles liés au pool minier chinois Lubian. Jusqu’en 2025, les enquêtes on-chain menées par des instituts de recherche et de renseignement privés ont permis de relier les indices : ces fonds correspondaient à une catégorie de portefeuilles générés avec une « faible aléa » ; en août, Arkham Intelligence a systématiquement révélé le profil on-chain du vol de Lubian ; en octobre, le procureur fédéral du district Est de New York a intenté la plus grande action civile de confiscation de bitcoins de l’histoire, déclarant que 127 271 BTC sont désormais détenus par des adresses gouvernementales américaines, et précisant dans l’acte d’accusation que « Lubian est une entreprise chinoise de minage de bitcoin », la liste d’adresses en « Attachment A » correspondant fortement aux échantillons privés.

L’équipe de recherche Milk Sad a récemment compilé et élargi la liste des portefeuilles à « faibles clés privées » précédemment identifiés, le solde total de ce cluster atteignant environ 136 951 BTC ; à partir de la transaction 95384d1c..8617c9e2, une sortie massive a eu lieu en seulement deux heures, avec des frais fixes courants de 75 000 sats ; quelques jours plus tard, les fonds étaient presque entièrement vidés. L’étude note également que tous les fonds sortis ce jour-là n’ont pas été envoyés à l’attaquant présumé — environ 9 500 BTC ont été transférés vers une adresse de paiement encore utilisée par Lubian.

Pourquoi ces adresses sont-elles liées à Lubian ? Dès 2024, l’équipe de recherche avait déjà associé certaines adresses de réception à l’activité de minage de Lubian grâce à des marqueurs coinbase de mineur (« lubian.com », « Buffett ») et à de nombreux paiements de pool.

Cause technique : un risque systémique déclenché par une « faible aléa »

L’équipe de recherche Milk Sad attribue ces portefeuilles à la faille « Milk Sad » (CVE‑2023‑39910) de Libbitcoin Explorer (bx) 3.x : utilisation de mt19937 (Mersenne Twister) comme générateur pseudo-aléatoire de graines, avec une entropie effective de seulement 32 bits, rendant les clés privées énumérables / déductibles. En juillet 2025, les chercheurs ont redécouvert le schéma d’offset du PRNG, expliquant les omissions précédentes lors des recherches, et permettant de relier on-chain des portefeuilles apparemment dispersés en un groupe partageant le même état.

Pour aider les lecteurs à comprendre la prévalence de la « faible aléa », on peut comparer avec un autre incident largement documenté : l’extension navigateur Trust Wallet Core a également été exploitée en 2022–2023 en raison d’un problème d’entropie de 32 bits (CVE‑2023‑31290). Les deux cas soulignent : utiliser un générateur pseudo-aléatoire généraliste comme source d’aléa cryptographique est catastrophique.

Le 2 août 2025, Arkham Intelligence a publié un long post et une page d’annonce, indiquant que Lubian détenait près de 6 % de la puissance de calcul du réseau en mai 2020, mais que le 28 décembre 2020, 127 426 BTC (environ 3,5 milliards de dollars à l’époque, aujourd’hui environ 14,5 milliards de dollars) ont été transférés ;

Arkham a identifié 1 516 diffusions OP_RETURN, dépensant environ 1,4 BTC, contenant des messages demandant la « restitution des fonds ». Cela indique qu’il ne s’agit pas d’un autre hacker ayant cassé les clés privées par force brute. Il est également mentionné que LuBian semble avoir utilisé un algorithme vulnérable aux attaques par force brute pour générer ses clés privées. C’est probablement la faille exploitée par le hacker.

L’équipe de recherche Milk Sad a ensuite, dans l’Update #14, identifié environ 20 adresses à faibles clés privées précédemment « masquées par offset » et a publié pour la première fois deux messages synthétiques OP_RETURN complets (contenant « MSG from LB… »). Elle rappelle également que les clés privées de ces portefeuilles ont été compromises, « n’importe qui peut émettre une diffusion », il faut donc croiser avec la provenance des fonds pour juger de la véracité des informations.

Conséquence judiciaire : comment le DOJ a-t-il mené la « plus grande confiscation de l’histoire »

Le 14 octobre, un communiqué du procureur du district Est de New York a annoncé une action civile de confiscation concernant environ 127 271 BTC, ces bitcoins « étaient auparavant stockés dans des portefeuilles non dépositaires contrôlés par le défendeur », et sont « désormais détenus par le gouvernement américain ». L’acte de confiscation, rendu public le même jour, précise dans la section « Faits » : « Lubian est une entreprise chinoise de minage de bitcoin, opérant en Chine, en Iran et ailleurs. » En annexe « Attachment A », la liste des adresses correspond point par point au nouveau tableau de l’équipe Milk Sad (par exemple 3Pja5F…, 338uPV…, 3B1u4P… etc.).

Il convient de noter avec prudence : les documents officiels ne révèlent pas « comment le contrôle a été obtenu » — ils précisent seulement que « les fonds sont désormais détenus par le gouvernement / à des adresses connues du gouvernement ». Par conséquent, les médias doivent éviter d’assimiler « le gouvernement contrôle ces fonds » à une affirmation technique de « possession des clés privées ».

Mais trois questions restent encore sans réponse :

- Premièrement : le « vidage » du 28 décembre 2020 était-il un vol, ou autre chose ? L’équipe Milk Sad a décrit des « anomalies » via les frais de transaction, le rythme des blocs, etc. ; Arkham penche pour une « exploitation de faibles clés privées » ; mais la qualification finale dépendra de la justice.

- Deuxièmement : comment le gouvernement a-t-il pris le contrôle de ces fonds ? Les documents du procureur indiquent seulement « précédemment dans des portefeuilles non dépositaires contrôlés par le défendeur » et « désormais détenus par le gouvernement » ; Wired cite l’analyse d’Elliptic proposant plusieurs hypothèses (par exemple, le lien entre le « vol » initial et l’action des autorités), mais il ne s’agit que de spéculations du secteur, non de révélations officielles.

- Troisièmement : que signifient les mouvements ultérieurs ? Le 15 octobre, un portefeuille lié à Lubian a de nouveau transféré environ 9 757 BTC (environ 1,1 milliard de dollars), suscitant diverses interprétations (« migration sécurisée, pression à la vente ou action judiciaire »).

L’affaire Lubian est un rare exemple de boucle fermée « technique — on-chain — judiciaire » : techniquement, une faible aléa a semé des clés privées énumérables ; on-chain, le registre public a permis aux chercheurs de reconstituer le fil des événements des années plus tard (offset PRNG, diffusions OP_RETURN, frais anormaux) ; judiciairement, le procureur a inscrit dans l’acte d’accusation le fait que « Lubian est une entreprise de minage » et a annoncé la plus grande confiscation de bitcoins de l’histoire en déclarant que les fonds sont « désormais détenus par le gouvernement ». Bien que des questions comme « comment le contrôle des fonds a-t-il été pris » ou « y a-t-il eu réellement vol » restent à clarifier, cet événement sur cinq ans est déjà un cas d’école pour le secteur : dans le monde crypto, une mauvaise aléa ne tue pas immédiatement, mais finit toujours par tuer.

227 000 clusters automatisés de portefeuilles faibles

En juillet 2025, l’équipe de recherche Milk Sad a rapporté dans l’Update #13 une nouvelle étude sur de vastes clusters de portefeuilles crypto faibles, d’une ampleur 85 fois supérieure à ce qui était connu auparavant. Grâce à une nouvelle méthode de recherche basée sur l’offset du PRNG, l’équipe a étendu les ~2 630 échantillons connus en 2023 à 227 294 adresses. Ce cluster présente des traces industrielles très homogènes : format BIP49 (adresses commençant par 3), chemin de dérivation fixe m/49'/0'/0'/0/0, dépôts uniques de petits montants concentrés du 3 au 8 octobre 2018 (valeurs courantes 0.00019555/0.00000918/0.00000602 BTC), suivis d’une dispersion progressive des fonds. L’innovation technique réside dans le fait qu’un même semis PRNG génère plusieurs clés privées consécutivement (souvent 2, parfois 18, exceptionnellement plus de 100), contrairement à libbitcoin-explorer vulnérable qui ne génère qu’une clé par semis, ce qui explique les omissions lors des recherches initiales. L’équipe précise que le générateur n’était probablement pas bx directement, mais un outil maison ou modifié avec une logique similaire, mais la faiblesse fondamentale reste l’entropie faible de MT19937 (Mersenne Twister) rendant les clés énumérables.

L’équipe Milk Sad indique qu’à ce jour, les fonds restants ont été volés par des attaquants inconnus. Cela a commencé en mai 2023, mais s’est principalement produit entre décembre 2023 et janvier 2025. Je soupçonne que ces fonds ont été transférés illégalement par les attaquants, qui ont cassé le calcul d’offset du générateur pseudo-aléatoire (PRNG) et ont attendu une période de faibles frais de transaction pour agir. Comme toujours, tant que les véritables propriétaires ne se manifestent pas pour déclarer un vol, il est difficile de juger si ces transactions étaient autorisées, cela reste donc une théorie non confirmée.

L’impact pour l’utilisateur lambda est le suivant : si vous avez généré une phrase mnémonique avec libbitcoin‑explorer (bx) 3.0.0–3.6.0 (concerné par CVE‑2023‑39910), considérez-la comme à haut risque : générez immédiatement une nouvelle graine dans un environnement de confiance (idéalement un hardware wallet ou un client moderne) et migrez tous vos fonds, n’utilisez plus jamais l’ancienne graine pour générer de nouvelles adresses. Les principaux hardware wallets (Trezor, Ledger) n’utilisent pas le code bx affecté, mais importer une graine vulnérable dans un hardware wallet et continuer à l’utiliser ne résout pas le problème. Par ailleurs, l’extension navigateur Trust Wallet a présenté un problème d’entropie de 32 bits dans les versions 0.0.172–0.0.182 (CVE‑2023‑31290) ; si vous avez généré une phrase mnémonique avec cette version, il est également recommandé de migrer vos fonds.

Cinq étapes simples : 1. Rappelez-vous la source de génération de votre phrase mnémonique (avez-vous utilisé bx seed, un script ou un générateur web) ; 2. Vérifiez si vous avez toujours utilisé la première adresse BIP49 pour recevoir des fonds (ce n’est pas une condition suffisante, mais un indice) ; 3. Comparez hors ligne vos adresses courantes avec la liste des adresses faibles du dépôt de données Milk Sad ; 4. Si vous trouvez une correspondance ou si vous ne pouvez pas exclure le risque, migrez immédiatement vos fonds en plusieurs fois selon les meilleures pratiques de confidentialité ; 5. Conservez les signatures et preuves de transaction pour toute réclamation ou déclaration.

Avertissement : le contenu de cet article reflète uniquement le point de vue de l'auteur et ne représente en aucun cas la plateforme. Cet article n'est pas destiné à servir de référence pour prendre des décisions d'investissement.

Vous pourriez également aimer

Le transfert de liquidité caché sous la rivalité sino-américaine

[Long tweet en anglais] Scroll cofondateur : La voie inévitable du ZK

« Tether » en 2025 : analyse du capital

Mars Early News | Le premier ETF SUI approuvé pour la cotation ; une réunion de la SEC révèle des divergences réglementaires sur la tokenisation, les opinions de la finance traditionnelle et de l'industrie crypto s'opposent

Le premier ETF SUI est lancé, une réunion de la SEC révèle des divergences réglementaires, le prix du bitcoin chute sous l'influence des données sur l'emploi, la dette américaine dépasse les 30 000 milliards de dollars et le FMI met en garde contre les risques liés aux stablecoins. Résumé généré par Mars AI. Ce résumé est produit par le modèle Mars AI, dont l'exactitude et l'exhaustivité sont en cours d'amélioration.