Nordkoreanische Hacker nutzen Blockchain in neuer „EtherHiding“-Kampagne als Waffe

EtherHiding verwendet Smart Contracts, um bösartigen Code zu speichern und zu verbreiten, was es aufgrund des unveränderlichen Designs der Blockchain nahezu unmöglich macht, diesen zu entfernen.

Eine neue Cyber-Bedrohung taucht aus Nordkorea auf, da staatlich unterstützte Hacker damit experimentieren, bösartigen Code direkt in Blockchain-Netzwerke einzubetten.

Googles Threat Intelligence Group (GTIG) berichtete am 17. Oktober, dass die Technik, genannt EtherHiding, eine neue Entwicklung darin darstellt, wie Hacker Malware in dezentralen Systemen verbergen, verbreiten und steuern.

Was ist EtherHiding?

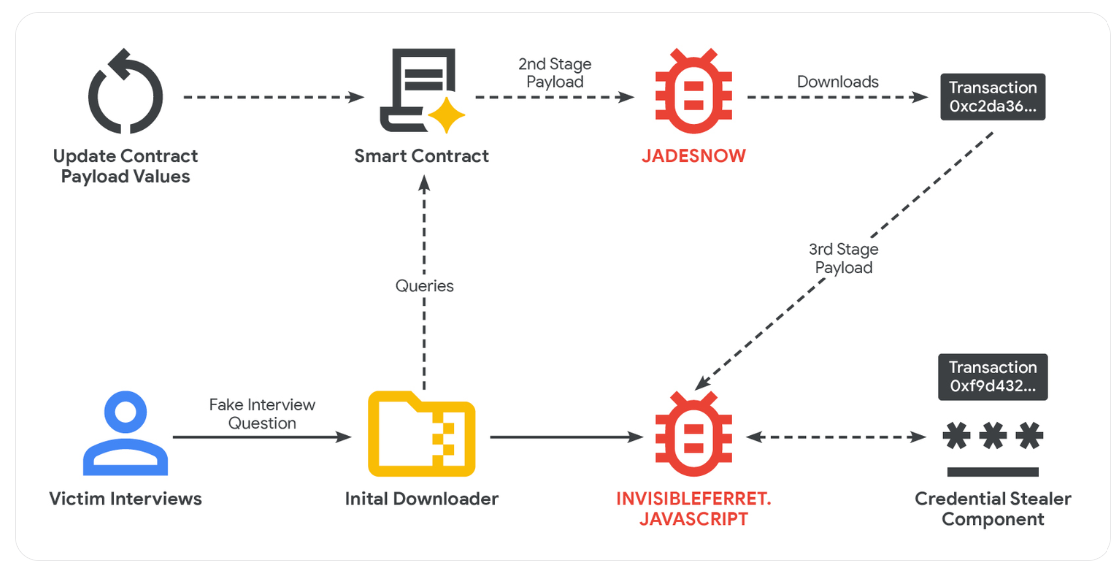

GTIG erklärte, dass EtherHiding es Angreifern ermöglicht, Smart Contracts und öffentliche Blockchains wie Ethereum und BNB Smart Chain zu nutzen, indem sie diese verwenden, um bösartige Nutzlasten zu speichern.

Sobald ein Stück Code in diese dezentralen Ledger hochgeladen wurde, wird das Entfernen oder Blockieren aufgrund ihrer Unveränderlichkeit nahezu unmöglich.

„Obwohl Smart Contracts innovative Möglichkeiten bieten, dezentrale Anwendungen zu entwickeln, wird ihre unveränderliche Natur bei EtherHiding genutzt, um bösartigen Code auf eine Weise zu hosten und bereitzustellen, die nicht leicht blockiert werden kann“, schrieb GTIG.

In der Praxis kompromittieren die Hacker legitime WordPress-Webseiten, oft indem sie ungepatchte Schwachstellen ausnutzen oder gestohlene Zugangsdaten verwenden.

Nachdem sie Zugriff erhalten haben, fügen sie dem Code der Webseite einige Zeilen JavaScript – bekannt als „Loader“ – hinzu. Wenn ein Besucher die infizierte Seite öffnet, verbindet sich der Loader unauffällig mit der Blockchain und ruft Malware von einem entfernten Server ab.

EtherHiding auf BNB Chain und Ethereum. Quelle: Google Threat Intelligence Group

EtherHiding auf BNB Chain und Ethereum. Quelle: Google Threat Intelligence Group GTIG wies darauf hin, dass dieser Angriff häufig keine sichtbare Transaktionsspur hinterlässt und kaum oder gar keine Gebühren erfordert, da er außerhalb der Blockchain stattfindet. Dies ermöglicht es den Angreifern im Wesentlichen, unentdeckt zu agieren.

Bemerkenswert ist, dass GTIG den ersten Fall von EtherHiding auf September 2023 zurückverfolgte, als es in einer Kampagne namens CLEARFAKE auftauchte, die Nutzer mit gefälschten Browser-Update-Aufforderungen täuschte.

Wie man den Angriff verhindert

Cybersecurity-Forscher sagen, dass diese Taktik einen Wandel in Nordkoreas digitaler Strategie signalisiert – weg vom bloßen Diebstahl von Kryptowährungen hin zur Nutzung der Blockchain selbst als verdeckte Waffe.

„EtherHiding stellt einen Wandel hin zu Next-Generation-Bulletproof-Hosting dar, bei dem die inhärenten Eigenschaften der Blockchain-Technologie für bösartige Zwecke umfunktioniert werden. Diese Technik unterstreicht die kontinuierliche Entwicklung von Cyber-Bedrohungen, da Angreifer sich anpassen und neue Technologien zu ihrem Vorteil nutzen“, erklärte GTIG.

John Scott-Railton, leitender Forscher am Citizen Lab, beschrieb EtherHiding als ein „Experiment im Frühstadium“. Er warnte, dass die Kombination mit KI-gesteuerter Automatisierung zukünftige Angriffe deutlich schwerer erkennbar machen könnte.

„Ich erwarte, dass Angreifer auch damit experimentieren werden, Zero-Click-Exploits direkt auf Blockchains zu laden, die auf Systeme und Apps abzielen, die Blockchains verarbeiten ... insbesondere, wenn sie manchmal auf denselben Systemen und Netzwerken gehostet werden, die Transaktionen abwickeln oder Wallets haben“, fügte er hinzu.

Dieser neue Angriffsvektor könnte schwerwiegende Auswirkungen auf die Kryptoindustrie haben, da nordkoreanische Angreifer besonders aktiv sind.

Daten von TRM Labs zeigen, dass mit Nordkorea verbundene Gruppen allein in diesem Jahr bereits mehr als 1,5 Milliarden US-Dollar an Krypto-Vermögenswerten gestohlen haben. Ermittler glauben, dass diese Gelder dazu beitragen, Pjöngjangs Militärprogramme und Bemühungen zur Umgehung internationaler Sanktionen zu finanzieren.

Vor diesem Hintergrund riet GTIG Krypto-Nutzern, ihr Risiko zu verringern, indem sie verdächtige Downloads blockieren und unautorisierte Web-Skripte einschränken. Die Gruppe forderte auch Sicherheitsforscher auf, bösartigen Code zu identifizieren und zu kennzeichnen, der in Blockchain-Netzwerken eingebettet ist.

Haftungsausschluss: Der Inhalt dieses Artikels gibt ausschließlich die Meinung des Autors wieder und repräsentiert nicht die Plattform in irgendeiner Form. Dieser Artikel ist nicht dazu gedacht, als Referenz für Investitionsentscheidungen zu dienen.

Das könnte Ihnen auch gefallen

Vom einzigen Krypto-Sozialnetzwerk zum „Wallet-First“-Ansatz: Farcasters missverstandene Kehrtwende

Wallets sind eine Ergänzung, keine Ersatzlösung; sie fördern soziale Interaktion, anstatt sie zu verdrängen.