لقطات سرية �من كمبيوتر محمول مخترق تكشف كيف يتسلل جواسيس كوريا الشمالية متجاوزين فريق الأمان الخاص بك

تم ضبط عملاء كوريين شماليين على الكاميرا مباشرة، بعد أن استدرجهم باحثون أمنيون إلى "حاسوب مطور" مفخخ، حيث تم توثيق كيف حاولت مجموعة مرتبطة بـ Lazarus التسلل إلى سوق العمل الأمريكي في مجال العملات الرقمية باستخدام أدوات توظيف الذكاء الاصطناعي وخدمات السحابة الشرعية.

وفقًا للتقارير، تم توثيق هذا التطور في الجريمة الإلكترونية المدعومة من الدولة في الوقت الفعلي من قبل باحثين في BCA LTD وNorthScan ومنصة تحليل البرمجيات الخبيثة ANY.RUN.

ضبط المهاجم الكوري الشمالي

شارك Hacker News تفاصيل عملية الإيقاع المنسقة، حيث نشر الفريق "مصيدة عسل"، وهي بيئة مراقبة متنكرة كحاسوب مطور شرعي، لاستدراج مجموعة Lazarus.

تقدم اللقطات الناتجة أوضح نظرة حتى الآن للصناعة حول كيفية تجاوز وحدات كوريا الشمالية، وتحديدًا فرقة Chollima الشهيرة، للجدران النارية التقليدية ببساطة من خلال الحصول على وظائف في قسم الموارد البشرية للهدف.

بدأت العملية عندما أنشأ الباحثون هوية مطور وقبلوا طلب مقابلة من مجند يحمل اسم مستعار "Aaron". وبدلاً من نشر حمولة برمجيات خبيثة تقليدية، وجه المجند الهدف نحو ترتيب عمل عن بُعد شائع في قطاع Web3.

عندما منح الباحثون حق الوصول إلى "الحاسوب المحمول"، الذي كان في الواقع جهازًا افتراضيًا خاضعًا لمراقبة مكثفة صُمم ليحاكي محطة عمل أمريكية، لم يحاول العملاء استغلال ثغرات الشيفرة البرمجية.

بدلاً من ذلك، ركزوا على ترسيخ وجودهم كموظفين نموذجيين على ما يبدو.

بناء الثقة

بمجرد دخولهم البيئة الخاضعة للسيطرة، عرض العملاء سير عمل محسّن للاندماج بدلاً من الاختراق.

استخدموا برامج أتمتة الوظائف الشرعية، بما في ذلك Simplify Copilot وAiApply، لتوليد إجابات مقابلات مصقولة وملء نماذج التقديم على نطاق واسع.

يبرز هذا الاستخدام لأدوات الإنتاجية الغربية تصعيدًا مقلقًا، حيث يُظهر أن الجهات الفاعلة الحكومية تستغل تقنيات الذكاء الاصطناعي المصممة لتسهيل التوظيف المؤسسي لهزيمتها.

كشفت التحقيقات أن المهاجمين مرروا حركة مرورهم عبر Astrill VPN لإخفاء موقعهم واستخدموا خدمات قائمة على المتصفح للتعامل مع رموز المصادقة الثنائية المرتبطة بهويات مسروقة.

لم يكن الهدف النهائي هو التدمير الفوري، بل الوصول طويل الأمد. قام العملاء بتكوين Google Remote Desktop عبر PowerShell باستخدام رمز PIN ثابت، لضمان قدرتهم على الحفاظ على السيطرة على الجهاز حتى إذا حاول المضيف إلغاء الامتيازات.

لذا، كانت أوامرهم إدارية، حيث أجروا تشخيصات للنظام للتحقق من الأجهزة.

في الأساس، لم يكونوا يحاولون اختراق محفظة على الفور.

بدلاً من ذلك، سعى الكوريون الشماليون لترسيخ أنفسهم كأعضاء موثوقين من الداخل، ليتمكنوا من الوصول إلى المستودعات الداخلية ولوحات تحكم السحابة.

تدفق إيرادات بمليارات الدولارات

تُعد هذه الحادثة جزءًا من مجمع صناعي أكبر حوّل الاحتيال الوظيفي إلى محرك إيرادات أساسي للنظام الخاضع للعقوبات.

قدرت فرقة مراقبة العقوبات متعددة الأطراف مؤخرًا أن المجموعات المرتبطة ببيونغ يانغ سرقت ما يقارب 2.83 مليار دولار من الأصول الرقمية بين 2024 وسبتمبر 2025.

تشير هذه القيمة، التي تمثل حوالي ثلث دخل كوريا الشمالية من العملات الأجنبية، إلى أن سرقة الإنترنت أصبحت استراتيجية اقتصادية سيادية.

تم إثبات فعالية هذا الهجوم عبر "طبقة بشرية" بشكل مدمر في فبراير 2025 أثناء اختراق منصة Bybit.

في تلك الحادثة، استخدم المهاجمون المنسوبون إلى مجموعة TraderTraitor بيانات اعتماد داخلية مخترقة لإخفاء التحويلات الخارجية كحركات أصول داخلية، وفي النهاية سيطروا على عقد ذكي لمحفظة باردة.

أزمة الامتثال

يخلق التحول نحو الهندسة الاجتماعية أزمة مسؤولية حادة لصناعة الأصول الرقمية.

في وقت سابق من هذا العام، وثقت شركات الأمن مثل Huntress وSilent Push شبكات من شركات الواجهة، بما في ذلك BlockNovas وSoftGlide، التي تمتلك تسجيلات شركات أمريكية صالحة وملفات تعريف LinkedIn موثوقة.

تنجح هذه الكيانات في إقناع المطورين بتثبيت نصوص خبيثة تحت ستار التقييمات التقنية.

بالنسبة لمسؤولي الامتثال ومديري أمن المعلومات، فقد تغير التحدي. تركز بروتوكولات اعرف عميلك (KYC) التقليدية على العميل، لكن سير عمل Lazarus يتطلب معيارًا صارمًا لـ "اعرف موظفك".

بدأت وزارة العدل بالفعل في اتخاذ إجراءات صارمة، حيث صادرت 7.74 مليون دولار مرتبطة بهذه المخططات التقنية، لكن التأخير في الكشف لا يزال مرتفعًا.

كما تُظهر عملية BCA LTD، قد تكون الطريقة الوحيدة لضبط هؤلاء الفاعلين هي الانتقال من الدفاع السلبي إلى الخداع النشط، وإنشاء بيئات خاضعة للسيطرة تجبر الجهات المهددة على كشف أساليبهم قبل أن يُمنحوا مفاتيح الخزينة.

ظهر هذا المقال أولاً على CryptoSlate بعنوان Secret footage from a rigged laptop exposes how North Korean spies are slipping past your security team.

إخلاء المسؤولية: يعكس محتوى هذه المقالة رأي المؤلف فقط ولا يمثل المنصة بأي صفة. لا يُقصد من هذه المقالة أن تكون بمثابة مرجع لاتخاذ قرارات الاستثمار.

You may also like

حقيقة انهيار BTC: ليست أزمة في العملات المشفرة، بل هي عملية إزالة الرافعة المالية عالمياً بسبب صدمة الين الياباني

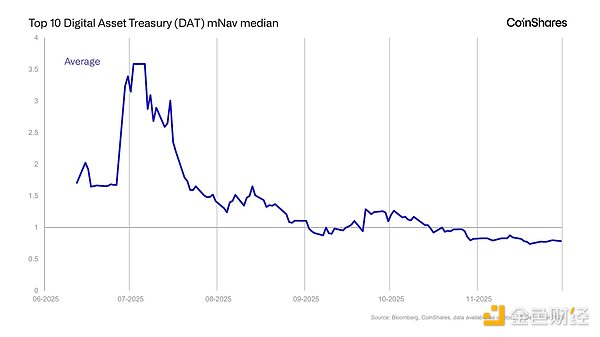

شركة DAT: مفهوم في طور التحول

أشاد فيتاليك بترقية Fusaka لشبكة Ethereum.

Trending news

المزيدحقيقة انهيار BTC: ليست أزمة في العملات المشفرة، بل هي عملية إزالة الرافعة المالية عالمياً بسبب صدمة الين الياباني

تقرير Bitget اليومي (4 ديسمبر) | Solana Mobile ستطلق رمز SKR؛ شبكة Ethereum الرئيسية نجحت في تفعيل ترقية Fusaka؛ بيانات طلبات إعانة البطالة الأولية في الولايات المتحدة ستصدر اليوم الساعة 21:30